0.本周比特币值得关注五件事 股市和石油的动荡与黄金的繁荣形成对比,为比特币提供了潜在的上涨空间,但基本面仍需回升。

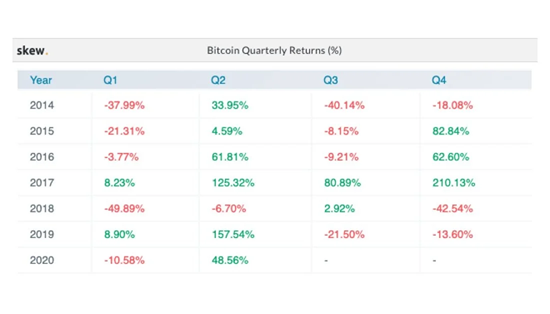

比特币(BTC)即将进入其新的减半周期的第三周,距离五位数仅差550美元-但是,什么会真正影响本周的价格呢? Cointelegraph研究了可能在未来几天内帮助或阻碍这个最大加密货币的主要因素。 0.1.股票和石油与稳定的BTC形成对比 本周传统市场开局艰难。在美国的抗议活动中,唐纳德·特朗普总统对中国对香港的温和反应,担心已经恐慌的股票。 由于这种不确定性,避险资产正在反弹。自5月27日以来,黄金价格上涨了50美元左右,截至发稿时,交易价格为1,743美元,接近2011年以来的高位。 安德烈亚斯·安东诺普洛斯(Andreas Antonopoulos)认为,美国的石油也在下跌,这可能会使当地的加密货币矿工受益。 正如Cointelegraph报道的那样,近几周来,比特币与宏观走势的“脱钩”程度有所增加,跟随黄金走势的潜力依然存在。 目前的数据显示,仅第二季度,比特币就已带来近50%的投资回报。

比特币季度回报。来源: Skew 0.2.双降压力调整来袭 在所有条件都相同的情况下,比特币在三天的时间内仍然面临向下调整的压力。 自动调整是比特币网络最重要的功能之一,可确保矿工保持激励参与交易验证的能力。 如前所述,自2018年12月熊市触底以来,比特币尚未进行过两次连续的向下调整。

比特币哈希率估算月曲线图。来源:Blockchain 与压力不同,哈希率本周缓慢攀升,周一达到每秒约95万亿哈希。这一调整将在短期内进一步推动上升趋势。 0.3.矿工抛售减少 上个月的减半使矿工的BTC收入减少了50%,但事件发生后资金外流加速了。 一段时间以来,矿工出售的BTC要比他们赚取得更多。 在过去的十天中,这种趋势已经消失,流出量也大大减少了。

比特币矿池1年流出量图表。来源:CryptoQuant 出售BTC资产的意愿降低与消费活动同时发生——交易者从交易所提取的资金比自2018年12月低点以来的任何时候都多。 此外,尽管价格波动很大,但现在有60%的比特币供应量在一年或更长时间里都没有动过。在过去的五个月中,情况确实如此。 交易所提币是否表明投资者期望牛市是当前分析界争论的话题。 0.4.没有期货缺口可以推高价格 芝加哥商品交易所的比特币期货看起来将在距离上周五收盘点仅一小段距离的地方开盘。 市场上这种缩小的“缺口”使得比特币突然向上或向下移动以“填补”它的机会减少。 正如Cointelegraph经常指出的那样,BTC/ USD倾向于弥补期货留下的缺口。 过去的两周也不例外,开放后的几天里大小不一的缺口被填补。

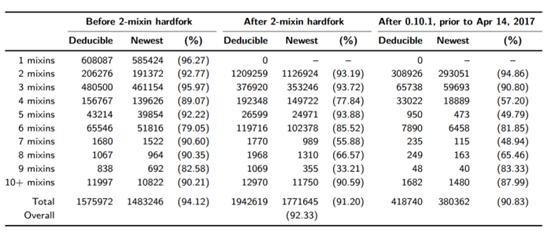

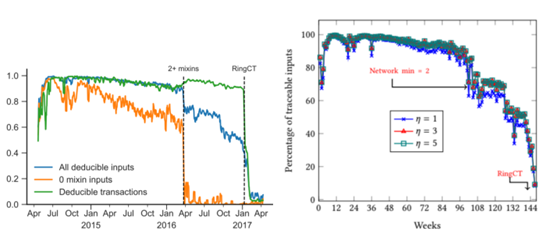

CME比特币期货在9,510美元的缺口。来源:TradingView 0.5.Stock-to-flow(比特币与黄金比率)兴奋再度开启 根据历史上非常准确的stock-to-flow价格模型的创建者,在9,500美元的核心价格点上,比特币的表现完全符合预测。 正如Cointelegraph报道的那样,6月1日在该模型上产生了一个关键的“红点”,这先前已标志着看涨阶段的开始。 对于stock-to-flow,每个看涨阶段都将价格提高一个数量级-这次,到2024年的高点可能达到576,000美元或更高。 原文地址:stocks-safe-havens-and-hodlers-5-things-to-eye-in-bitcoin-this-week 替代币的可追溯性 Claire Ye, Chinedu Ojukwu, Anthony Hsu, Ruiqi Hu卡内基梅隆大学{cjye,cio,ahsu3,ruiqih}@andrew.cmu.edu 2020年5月18日 摘要 近年来开发的许多替代币都提供了强有力的隐私保证,声称几乎无法追踪。本文探讨了在对这些代币进行首次评估之后,这些说法的真实性。特别是,我们将调查私有加密货币领域的竞争对手门罗币(XMR)和大零币(ZEC)。我们将测试这些货币在最新安全更新后的可追溯性,以及它们如何抵御索赔。我们基于先前针对每种代币发表的论文进行了一些可追溯性实验。结果表明,将严格的安全性和匿名性要求引入加密货币生态系统将使代币实际上无法追踪,如门罗币所示。 另一方面, 大零币仍然对引入改变用户行为的更改犹豫不决。尽管它具有强大的加密特色,但总体而言,交易更具可跟踪性。 1 介绍 在过去的几十年中,数字货币的普及为加密货币引入了新的动力。“私有货币”成为热门话题,因为号称拥有强大匿名性保证的替代币出现在加密货币领域。隐私权的诱因通常与非法活动有关,但是,例如,许多法律服务和用户想要隐藏政治捐赠,就会发现匿名性很有吸引力。因此,开始寻求匿名。 首先,加密货币几乎总是假名,但不是匿名的。假名从本质上讲是相对内置于加密货币中的。默认情况下,地址是假名,除非您选择公开,否则该假名不会链接到您的姓名或任何其他信息。等式中最困难的部分是匿名性,即用户不希望通过其行为或交易与其他地址相关联。因此,不可追踪性是所追求的隐私功能。第一种加密货币比特币可以通过设计进行追踪。只有当发送方和接收方地址被验证时,交易才会被验证,从而有效地将两者链接起来,并在两者之间创建某种关联。查看该交易的任何人都可以正确识别发送者和接收者。这是不希望的,因为如果一个地址与某些行为(例如非法交易)相关联,则经常与该地址进行交易的地址可能会被标记为潜在犯罪。区块链分析允许了解生态系统的研究人员将用户的行为放入具体的启发式算法中,从而以用户不希望的方式将某些地址彼此链接。 为了探索和达到可追踪货币的边界,比特币中涌现出了替代币。许多替代币都是比特币的分叉,无论是在密码学还是验证过程中,都继承了它的许多熟悉和深受喜爱的特征,同时又增加了一种转变。这些新货币创造了独特的生态系统,开发人员可以在其中引入全新的程序来改变用户的发送和接收方式。这些系统产生了学术和经济利益。在本文中,我们将探讨为匿名目的而创建的替代币在多大程度上实现了它们的承诺,以及将来对加密货币可能意味着什么。具体来说,我们考察了两个针对隐私的替代币门罗币和大零币的可追溯性。 2 背景及相关工作 2.1 门罗币 门罗币是于2014年4月推出的一种注重隐私的加密货币。它具有旨在增强不可链接性和不可追溯性的若干功能。无法链接性无法将两个地址链接到同一个人。 不可追溯性无法将花完的收款联系起来。门罗币通过为每个交易输出生成一次性使用地址来提高不可链接性。门罗币通过要求交易中的每个输入与一些被称为混淆的箔条弹(一种干扰弹)输入混淆来提高不可追踪性。外部查看者仅知道输入的成员之一是正在使用的实际交易输出(TXO),但不知道是哪个成员。 尽管使用了一次性地址和混淆,但任何节点仍可以验证每个交易输出是仅使用了一次。一次性环形签名(一种零知识证明)被用来解决此问题。基于椭圆曲线离散对数问题的EdDSA算法用于环形签名。一次性环形签名由GEN,SIG,VER和LNK [Sab13]四种算法组成: 1.GEN:签名者选择一个随机密钥x并计算公钥P = xG和密钥图像I = Hp(P),其中Hp是确定性哈希函数。 2.SIG:签名者获取消息m,公共密钥{Pi} i≠s的集合S’并输出签名σ和子集S = S’U {Ps}。 3.VER:验证者检查签名。 4.LNK:验证者检查我是否曾经在过去的签名中使用过。 每笔交易都带有一个环形签名,可以在不泄露任何混淆信息的情况下确定哪个混淆是真实的。同时,每个混淆以及实际输入都有一个唯一的关键图像,并且所有节点都可以检查是否有任何关键图像之前或之后被显示过。使用这种方法,可以很容易地避免重复支出[M?s+18]。 最初,门罗币不需要交易使用混淆。因此,一开始,绝大部分门罗币交易的混淆数为零,这意味着真实输入是已知的,因此可以追溯。2016年3月,门罗币开始要求每个输入至少2个混淆;在2017年9月增加到4个,在2018年4月增加到6个; 从2018年10月开始,所有交易的混淆数量固定为10个。 尽管混淆使得跟踪交易更加困难,但是仍然可以通过进行一些链分析来确定交易的实际输入,如图1所示。 先前的工作[M?s+18] [Kum+17]研究了门罗币交易可追溯的程度。他们的分析包括从零混入交易开始进行链分析。他们还提出了几种启发式算法,用于猜测实际输入,并根据从零混淆链分析得出的基本事实评估了它们的有效性。他们的启发式法包括:

图1: [Kum+17]中的图6说明了零混淆链分析。通过迭代标记已用输出,可以推断具有大量混淆交易的实际输入。 ?零混淆链分析:从使用零混淆的交易开始,已知真实输入TXO。从所有其他交易输入中删除那些TXO。如果现在有任何交易输入只有一个TXO成员,那么这就是实际输入。然后,可以从所有其他交易中删除这些推定的已用TXO。通过重复此过程,可以推导许多交易的实际输入,甚至是那些使用大量混淆的交易。该算法在[Kum+17]中进行了描述,如图2所示。 ?猜测最新:这种时间启发式算法仅假设交易输入中包含的最新TXO是实际输入。 这种启发式算法基于对可追溯交易的分析,表明人们倾向于在收到门罗币后不久就花掉门罗币。M?ser等人的 [M?s+18]和Kumar等人的 [Kum+17]在将此启发式算法应用于2017年4月之前的数据基本真实性时,两者的准确率均超过90%。其结果如图3和4所示。有几个因素有助于这种启发式算法的高精度,包括有0个混淆的大部分输入(到2016年3月才强制使用2个混淆输入)和一种不反映真实消费模式的混淆抽样算法。 ?合并输出:[Kum+17]中提出了这种启发式算法。这个想法如图5所示。当一个交易具有两个或多个交易输出,并且其中两个或多个输出包含在另一个交易的不同输入中时,则假定这些包含的输出为实际输入。这种启发式算法是基于,同一交易的多个输出不太可能作为不同的输入包含在另一交易中,除非它们是真正的输入。由于某人能够在同一个交易中花费两个或多个不同的输出,因此这也表明那些TXO地址都属于同一个人,从而削弱了不可链接性。 M?ser等人的[M?s+18]和Kumar等人的[Kum+17]分析仅分析了截至2017年初的门罗币区块链。通过1288774块(自2017年4月14日起)和Kumar等进行分析。通过1240503区块(从2017年2月6日开始)进行分析。在这些论文所分析的大多数时段中,不需要混淆,并且大多数交易使用零混淆。所有这些交易都可以立即追溯。从2016年3月开始,当2次混淆要求生效时,完全可追溯的交易数量大幅下降。

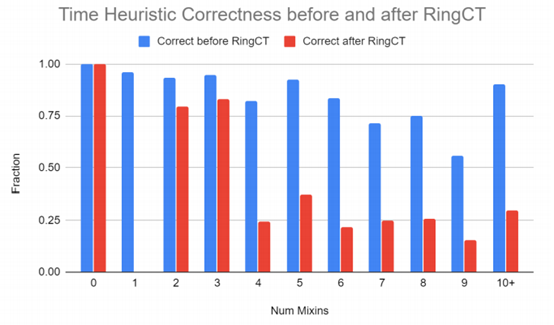

图2:来自[Kum+17]的算法1显示了零混淆链分析伪代码。 还值得注意的是,公共矿池的信息泄漏会影响交易的可推断性。如果一个池的支付交易中的一个输入是从一个已知属于同一个池的块的铸币交易中花费的,则很有可能是实际支出。在M?ser等人的[M?s+18]研究中,作者抓取了18个公共矿池,并能够检测到矿池的活动并为其他交易取消匿名。 在2017年1月(之前两个分析的结尾),环形匿名交易(Ring Confidential Transactions)(或RingCT)作为门罗币的实验功能被引入[Kum+17]。此功能隐藏输入和输出量。以前,输入和输出量是公开的,因此只能选择与实际输入量相同的TXO作为混淆。这限制了混淆的选择,并使可追溯性更加容易。 借助RingCT,任何TXO都可以作为混淆被包含在内,并且交易的输入和输出量现已隐藏,这使得跟溯交易更加困难。 在2017年9月,所有交易都需要使用RingCT,并且最低混淆数增加到4。在2018年4月,最低混淆数增加到6。2018年10月,每个交易的混淆数固定为10。RingCT和较大的混淆要求使交易难于追溯。从[M?s+18]和[Kum+17](图6)的图表中可以看出,在引入RingCT之后,可追溯性急剧下降。

图3:[M?s+18]中的表3显示了2017年4月14日之前输入的最新猜测启发式算法的准确性。

图4:[Kum+17]中的表5显示了截至2017年2月的最新猜测启发式输入的准确性。

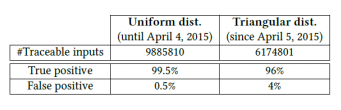

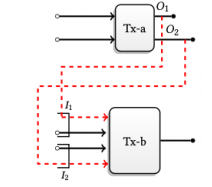

图5:来自[Kum+17]的图9说明了合并输出的启发式算法。Tx-a被称为“源交易”,Tx-b被称为“目标交易”。 除了对环形签名和混淆进行更改之外,门罗币还改变了他们的混淆采样算法,以响应这些论文和他们自己在门罗币研究实验室的研究[NNM14]。首先,从以前的所有交易中统一抽样混淆。这种情况在2015年4月更改为三角形分布,有利于最近的交易1。随后,有证据显示,真实的消费习惯倾向于最近的TXO支出,2017年1月对抽样分布进行了更改,以更重地权衡最近的交易(过去5天)。 该“最近区域”进一步缩小到了2017年9月的过去3天。最后,响应[M?s+18],混淆采样分布更改为伽玛(gamma)分布,其参数硬编码为其论文2图11中的拟合伽玛,以更好地匹配实际花费时间分布。此更改首次出现在2018年秋季发布的门罗币 0.13.0中。

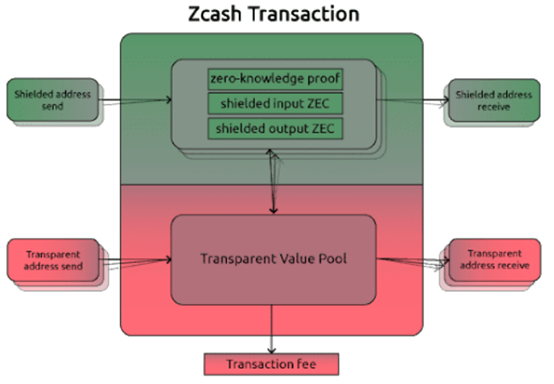

1 https://github.com/门罗币-project/门罗币/commit/f2e8348be0c91c903e68ef582cee687c52411722 在本文中,我们研究了自2017年以来对门罗币所做的更改在缓解上述启发式算法方面的有效性。 2.2 大零币 大零币是另一种在匿名竞争中出现的替代加密货币。大零币是比特币的一个分叉,它继承了前者的大部分特征。不过,它的发展背后的动机是完全打破发送者和接收者之间的联系。 当前,大零币没有被广泛使用。目前尚不清楚大零币上有多少非法或犯罪活动,但最新研究显示于2020年5月6日,到目前为止,它并不是暗网(dark web)上首选的加密货币[Sil+20]。许多犯罪分子不了解大零币的运营模式,发现使用起来很困难,他们更喜欢比特币和门罗币 [Sil+20]。 大零币的独特魅力之一就是其工作量证明方法。大零币使用零知识密码学的新形式zk-SNARK(零知识的简洁非交互式知识证明),使证明者与验证者之间的交互为零,从而提供了屏障,进一步阻止将地址链接在一起的努力,从而可能揭示有关交易或地址所有者的信息[Zks]。这项新颖的技术简洁明了,对于加密货币应用很有用,这意味着它能够在几秒钟内完成[Zks]。 屏蔽交易的结构与正常比特币交易的结构不同。在比特币下,每个交易都通过链接发送方和接收方地址以及区块链上的输入和输出值来验证[Pet16]。zk-SNARK允许节点验证交易,而无需实际揭示有关所涉及的地址或值的任何信息。为此,大零币发布了一组公共参数供所有用户用于验证交易。此过程需要多个参与方协作来创建这些参数,如果这些参数遭到破坏,将导致伪造大零币。该协议的设计使得所有协作生成这些参数的成员都必须是不诚实的,以便最终参数受到损害。 由于这些参数已经生成并且现在可以使用,因此用户现在可以安全地生成zk-SNARK证明[Par]。 2 https://github.com/门罗币-project/门罗币/commit/34d4b798d44250f64fdcac61439a86afa8607c3b 在大零币生态系统中,有两种类型的地址:透明地址和屏蔽地址-如图7所示。t-addr(众所周知的透明地址)与比特币的地址[Zte]完全一样。但是,z-addr(它们的屏蔽对手)是唯一真正受益于大零币尝试实现的其他匿名功能的地址。

图7:[Pet16]中的图:大零币交易的高级描述。如图所示,大零币分为屏蔽池和透明池,其中屏蔽池获得大零币匿名保证的所有好处。 因此,很明显,要充分利用大零币,用户应尝试进行利用屏蔽池中地址的交易。当前,大零币可以进行四种主要的交易类型,如图8所示:公共(t-to-t),屏蔽(t-to-z),去屏蔽(z-to-t)和私人(z -to-z)[Zte]。图9给出了每种交易类型的示例。私人交易为发送者和接收者提供了最大的匿名性。但是,与该匿名领域中的其他替代币不同,大零币完全不需要其用户进行私人交易。实际上,对于大零币中发生的交易类型完全没有要求。 vJoinSplit函数确定交易类型。vJoinSplit接受输入和输出的t地址,也称为zIn和zOut。如果zIn和zOut都具有输入,那么交易是透明的,如果它们都为空,则它是私有的。当zIn被填充但zOut为空时,该交易被屏蔽。反之亦然,这是一种屏蔽交易。这些参数由输入双花代币和输出屏蔽地址进行补充,这些地址提供给定交易类型的其他信息。

图8:[Zte]中的图:四种主要的交易类型。

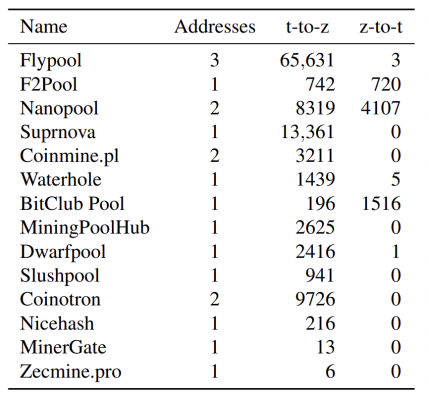

图9:每种交易类型的示例表。[Zte] 整个大零币生态系统不利于为其用户实现匿名。从历史上看,在任何给定的时间里,在30天内交易的ZEC中只有约0.09%被屏蔽[Zus]。透明交易的数量比受屏蔽的交易(t-to-z)多5倍,透明交易的数量比“完全屏蔽”的交易(z-to-z)多13倍。实际上,大多数大零币第三方只允许透明交易。考虑到比特币可以轻松提供与大零币透明交易相同的支持,似乎大多数大零币用户尚未了解大零币的运营模式。尽管需要私有数字货币,但大零币显然仍处于开发的早期阶段。 我们将最复制的实验是Kappos等人的实验。[Kap+18]。该实验是在大零币中的树苗升级之前运行的。通过运行一些区块链分析并基于大零币用户的行为定义一些启发式算法(图10),研究人员能够识别集群并将其标记到特定的采矿池。结果(图11)显示了大量成功的聚类,但是无法验证这些聚类的正确性。研究人员承认,成功的“追踪”地址中肯定存在误报。本文表明,即使从密码学上来说大零币的基础非常完善,但用户的行为方式仍无法充分利用屏蔽池,因此可追溯。当屏蔽池中的每个用户都链接到透明池时,ZEC生态系统的总体匿名性会随着匿名性设置的急剧减少而降低。在本来就很小的一组用户之上,甚至根本没有使用屏蔽交易,从本研究开始,大零币是可有效跟踪的。

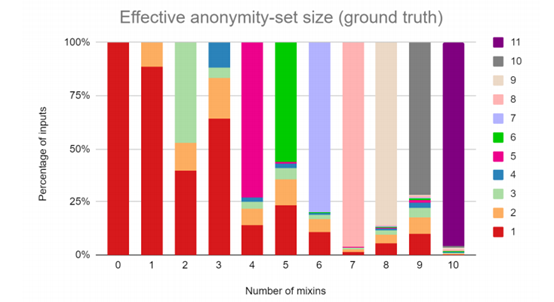

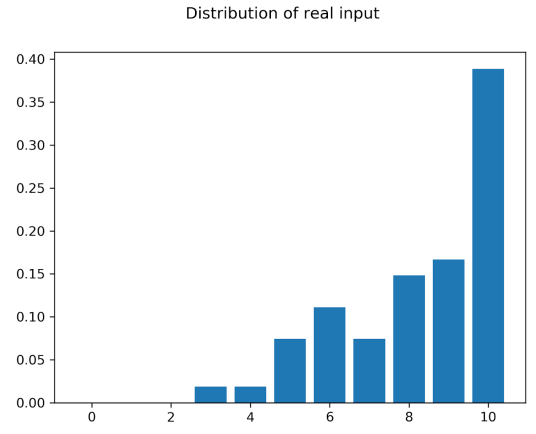

图10:Kappos等人定义的启发式算法。并用于我们的实验[Kap+18]。

图11:来自[Kap+18]的表4:给定每个池已标记的地址数,链接到每个池的交易数。 3 实验 3.1 方法 3.1.1 门罗币 对于门罗币实验,我们首先尝试重现M?ser等人的作品。[M?s+18]尝试通过https://github.com/maltemoeser/ moneropaper提供的代码进行实验。我们很难让Neo4j设置查询(自述文件中的第3步)运行,在Jeju机器(jeju.andrew.cmu.edu)上运行间歇性错误。后来,我们能够在Anthony的个人Windows计算机上成功运行设置查询。但是,当我们随后尝试对我们的数据集运行一些Jupyter Notebook查询时,几个查询(包括可扣除费用查询)产生了零结果。目前尚不清楚这是由于笔记本查询中的错误还是由于Neo4j图形数据库中数据的导入和初始化错误。 与其花更多的时间调试其代码,我们决定自己解析区块链数据并编写自己的分析脚本。我们首先在Jeju运行了门罗币守护进程,将整个区块链下载到块2077094(从2020年4月15日起)。然后,我们从https://github.com/ moneroexamples /onion-monero-blockchainexplorer下载了门罗币区块链浏览器,对其进行了编译,并将其部署在Jeju上,网址为http://jeju.andrew.cmu.edu:8081/。然后,我们编写了Python和Java脚本,使用其REST JSON API查询本地区块链浏览器,以提取区块和交易信息并进行可追溯性分析。我们的代码可从https://github.com/erwa/monero-tracing获得。 3.1.2 大零币 为了开始对大零币及其底层元素的可追溯性分析,我们决定要复制Kappos等人的结果。[Kap+18]并将其对区块链的分析扩展到当前的区块高度。提供来自Kappos等人的实验。需要配备完善的机器和可用存储空间,相当于当前大零币区块链大小(26GiB)的三倍。为此,我们可以选择使用用于学术研究(jeju)的计算机,该计算机配备32个内核,256GB RAM和45TB磁盘空间,或者通过云计算基础架构启动我们自己的实例。我们之所以选择后者,主要是因为我们希望在配置机器方面有更多的自由,并且不想做任何大刀阔斧的机器更换。该实验需要Docker虚拟化,并且许多命令都需要root权限。鉴于我们拥有一些亚马逊云服务(AWS)积分,我们为该实验启动了Ubuntu AWS实例,并且还创建了用于永久存储的弹性块存储(EBS)卷。在对实验和各种实例类型进行测试之后,我们发现实验所需的计算和内存比最初预期的更多。我们得出的结论是,连接到容量约为150GB的EBS卷的通用t2.2xl Ubuntu实例(8个vCPU,32 GB RAM)适合最平稳地运行实验。我们的设置的一项改进可能是在重新启动时自动将EBS卷附加并安装到实例。尽管实验可以按照上述规范顺利进行,但是我们意识到,使用配置更为完善的jeju机器,实验可能会运行得更快。 在运行实验的过程中,我们遇到了一些挫折,为了取得进展,我们不得不修改实验的结构。一方面,我们必须重新配置大零币客户端允许的IP地址和端口,以接受来自Docker网络中其他容器的远程过程调用(RPC)命令,因为提供的IP地址不起作用。另外,我们注意到从块到Postgres数据库的提取使得不必要的调用来为每个块在大零币节点和Postgres容器之间重新建立RPC连接。这通常会导致实验挂起或失去连接,然后才能在区块链上取得重大进展。我们遇到的实验的另一个问题是,在自己的容器中运行的大零币节点在处理另一个容器时被杀死,这有时导致块索引不同步。我们怀疑这是由于容器限制了分配给大零币进程的内存量。这将需要重新索引整个25 GB的区块链,这也减慢了进度。为了解决此问题,我们决定在主机系统上运行大零币客户端,而不是在容器中运行。这大大加快了Postgres容器的RPC调用速度,并使大零币客户端更加稳定。我们还决定将区块链移动到主目录和其已挂载卷之外的其自己的目录中,主要是因为我们希望将环境和实验数据封装在EBS存储中。这些更改都可以在我们的资源库中找到,网址为https://github.com/claiye/zcash-analysis-19733。与我们复制实验最相关的部分是“Troubleshooting(故障排查)”和“Updates from Past Experiment(过去实验的更新)”。 我们必须熟悉的实验的另一方面是使用Spark(PS:专为大规模数据处理而设计的快速通用的计算引擎),Spark是用于处理大量数据的框架。研究分析容器预先装有PySpark版本,该版本将用于实验的分析部分。但是,我们发现Spark配置以及我们的主机和Docker环境存在一些不兼容。在Spark配置设置中,可以通过API配置Spark进程的运行时环境,例如执行程序内存和工作线程。虽然存储库中提供的配置设置对于小尺寸的区块链可以顺利运行,但是当达到本文中使用的高度时,分析的执行就会出现错误,并带有隐藏的错误。这和前面提到的挫折严重阻碍了当前的高度。在接下来的步骤部分中,我们将讨论一些想法以加快整体实验的速度。 3.2 结果 3.2.1 门罗币 零混淆链分析:从开始到区块2077094(2020年4月15日),我们对整个区块链应用了零混淆链分析。该算法经过27次迭代后,链分析完成(无法推断出更多输入)。尽管我们发现直到2020年4月9日的一些交易都是完全可推断的,但部分或完全可推断的交易的百分比在过去两年中几乎为零,如图12所示。这表明环形匿名交易(RingCT)和混淆数的增加在减少门罗币交易的可追溯性方面相当成功。 除了完全推论的输入外,我们还研究了减少了未完全推论的输入的匿名集大小的量。为了进行比较,首先我们显示了Kumar等人的结果。[Kum+17](在截至2017年2月的区块上完成)在图13中。在他们的图中,η是他们运行算法1的迭代次数。 直到2020年4月,我们对所有10个或更少混淆的输入进行了类似的有效匿名集大小分析,但我们不仅对其运行算法1进行了固定的迭代次数,还运行了算法1直至收敛(无法推断出更多输入),需要27次迭代。结果如图14所示。 环形匿名交易(RingCT)于2017年1月推出,自2018年秋季以来,所有交易正好需要10个混淆。我们的结果表明,对于具有10个混淆的输入(包括自2018年秋季以来的所有交易),尽管运行了零混淆链分析以实现收敛,但是大多数10个混淆交易仍保持原始匿名集大小11。对于其他大多数交易混淆量,有效匿名集的大小也比Kumar等人平均大得多。

图12:门罗币从开始到2020年4月15日,零混淆、每天至少有一个可追溯的输入以及所有可推断的输入的每日交易比例。

图13:[Kum+17]中的图8说明了对截至2017年2月的输入运行零混淆链分析后的有效匿名集大小。 结果:这表明环形匿名交易(RingCT)功能和固定10个混淆要求在降低门罗币交易的可追溯性方面相当有效。 我们还研究了如果以某种方式跟踪了很大一部分未推断的输入(例如:暴露密钥的数据泄露)会发生什么情况。我们通过选择X%的非推导输入进行仿真,然后“猜测”每个输入中包含的最新TXO作为实际输入,然后再次运行零混淆链分析。我们针对X=15、30和60进行了尝试。我们的结果如图15所示。我们看到,即使在30%泄露之后,超过一半的10个混淆输入仍然保持7或更大的匿名集大小。鉴于通常不会将许多不同用户的密钥聚集在一台计算机上,而是每个用户的密钥通常仅驻留在其自己的个人设备上,因此这种破坏已经是不太可能发生的情况。

图14:应用零混淆链分析后,有效匿名设置到2020年4月的输入大小。

图15:模拟违反X%的非推导输入后,具有多达10个混淆的输入的有效匿名集大小。 请注意,匿名集大小为0意味我们一定猜错了我们模拟漏洞的其中一个输入,从而导致矛盾,但这是很小的输入百分比。 猜最新启发式分析:使用来自零混淆链分析的推导输入作为我们的基本事实,然后我们研究了时间启发式算法的有效性,该方法将输入中包含的最新TXO猜测为实际输入。自从环形匿名交易(RingCT)推出(2017年1月)以来,门罗币进行了许多安全更改,因此我们比较了最新的启发式算法在环形匿名交易(RingCT)之前和环形匿名交易(RingCT)之后的效果(图16)。

图16:环形匿名交易(RingCT)之前和之后(2017年1月)的猜测最新启发式算法输入的准确性。 而M?ser等人的 [M?s+18]和Kumar等人的 [Kum+17]分别在分析2017年4月和2017年2月之前的输入时报告了90%+的准确性,我们发现对于环形匿名交易(RingCT)之后(2017年1月)的交易,最新猜测的启发式算法的准确性急剧下降。对于具有10多个混淆的输入(包括自2018年秋季以来的所有输入,每笔交易的混淆数量固定为10),我们看到启发式算法的准确性下降了约3倍,从环形匿名交易(RingCT)之前的约90%降至之后的30%。 几个因素导致了最新猜测法的准确性下降。 首先,使用环形匿名交易(RingCT),现在可以隐藏输入和输出量。这意味着您现在可以将任何环形匿名交易(RingCT)输出作为混淆。在环形匿名交易(RingCT)之前,您只能使用与真实TXO数量相同的TXO,这大大减少了您可以选择混淆的TXO的数量。接下来,如[M?s+18]和[Kum+17]所示,用户倾向于在创建TXO后立即消费。因此,选择混淆形成与实际支出模式更相似的分布是有意义的。自从引入环形匿名交易(RingCT)以来,从“最近的区域”中选择了一些混合器,该区域最初是5天,然后减少到3天。 此后,混淆采样分布已替换为符合经验花费时间分布的伽马分布([M?s+18])。

图17:每个环成员是Anthony和Ruiqi之间交易的52个可追溯输入的实际输入的概率分布。 合并输出启发式算法:最后,我们根据Kumar等人的第5.2节经验性地验证了合并输出启发式方法的准确性。[Kum+17]。在他们的论文中,他们对环形匿名交易(RingCT)之前的输入进行了这种启发,并获得了图18所示的结果。

图18:来自[Kum+17]的图11说明了非环形匿名交易(RingCT)输入的合并输出启发式算法的精度。TP表示真阳性,FP表示假阳性,UP表示未知阳性。TP和FP是具有基本事实的输入,而UP是使用零混淆链分析无法完全追溯的输入。

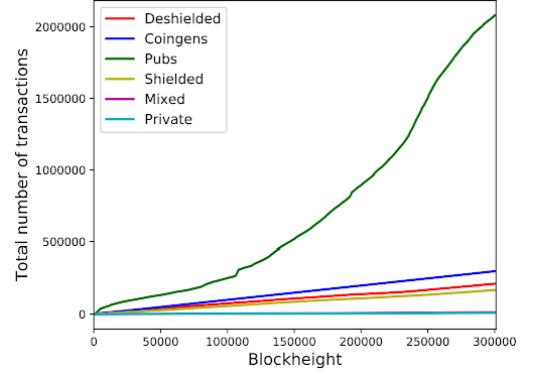

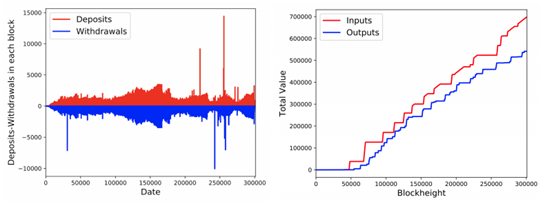

图19:合并输出的准确性对环形匿名交易(RingCT)目标输入的启发式分析,对此我们从零混淆链分析中获得了真实的信息。 我们对环形匿名交易(RingCT)之后的输入进行了这种启发式分析,为此我们有充分的理由。这仅是6783个目标输入,占所有目标输入的0.7%,但是结果(图19)显示,当合并输出启发式适用时(对于大约5%的环形匿名交易(RingCT)交易就是这种情况),它是相当准确的(例如:对于具有10多个混淆输入的环形匿名交易(RingCT)输入,精度超过80%。有意义的是,合并输出启发式算法的准确性在环形匿名交易(RingCT)前后大致相同,因为此启发式算法不受混淆数量或混淆采样分布的影响。但是,如上所述,它只能应用于一小部分交易。 3.2.2 大零币 我们的初步结果包括对300,000个区块高度的大零币生态系统的整体分析,这比[Kap+18]中实验的区块数要大一些。 我们还在50K和240K的高度上进行了分析,两者的结果与我们最近的块高度相似。此时的区块链包含2,781,533个总交易,图20和21显示了交易类型的细分。

图20:实验中包含的交易类型,交易高度不超过300,000。

图21:区块高度不超过300,000的交易类型。 从这两个数字可以看出,在大零币生态系统中,大多数参与者没有利用协议的隐私优势,后者实现了旨在提高匿名性的零知识证明。该系统中的大多数参与者都使用大零币公共t-to-t交易,这镜像了比特币生态系统及其匿名性问题。 我们还能够根据发送、接收和当前持有的价值来分析排名靠前的大零币地址。我们发现单个地址的发送和接收最高,分别为162,645,413和162,707,356 ZEC。发现最高的钱包价值为145,722 ZEC,约等于6,092,636.00美元。我们观察到Flypool和F2 Pool在前10名中。

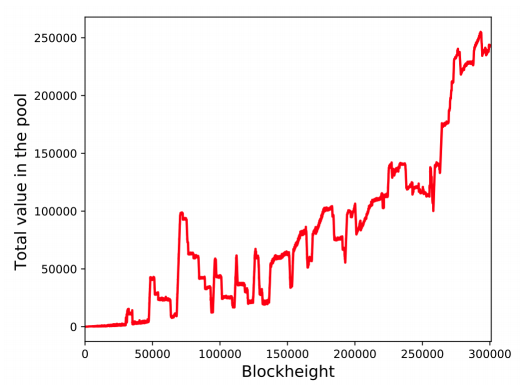

图22:在不同区块高度下,屏蔽池中的大零币总价值。

图23:随着时间的推进,整个屏蔽池(特别是创始人)在屏蔽池中的存款和取款。 图22和23提供了有关屏蔽池的一些关键启发式算法,这些启发式算法将在分析的后续部分中应用。首先,在图22中,我们可以观察到屏蔽池的总值总体上有所增加,但是这样做的方式是反复出现存款和提款峰值。由于矿工和创始人是生态系统的成员,由于产生了代币和创始人的奖励,它们以预定的方式运行,因此我们可以使用它来链接涉及屏蔽池的交易。此外,图23显示了在屏蔽池中进行存款和取款之间的比率,该图表表明这两项交易通常彼此之间非常接近。对于一般的屏蔽池,在存款形成后不久便提取资金,这形成了一个平衡。特别是对于生产者而言,存款和提款遵循阶梯函数,其中提款与大批存款相比小幅上升。这再次反映了基于解决率的重复计划中发生的矿工和创始人行为,而一个选择得当的启发式方法可以使屏蔽池的活动非对称化。

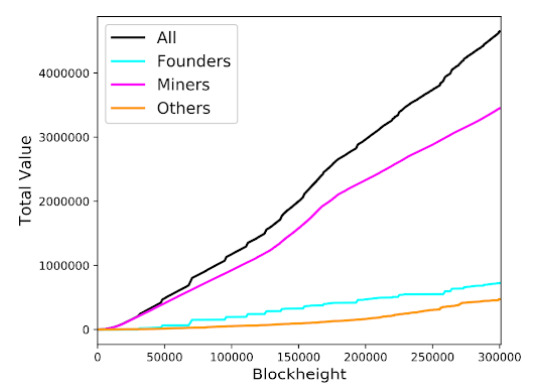

图24:各类大零币实体随时间存放在屏蔽池中的价值。 使用[Kap+18]项目团队发送的矿工地址和大零币白皮书中提供的创始人地址,我们能够分析各种实体向屏蔽池中进行存款的金额。图24提供了我们运行启发式算法的结果。我们观察到,向屏蔽池中进行存款的大多数人是矿工和创始人,这是基于一般用户很少利用生态系统的假设。

图25:不同实体随时间从屏蔽池中提取的价值量。 接下来,我们从[Kap+18]中应用启发式算法3和4指出:任何带有250.0001 ZEC值的z-to-t交易都由创始人完成,如果z-to-t交易具有超过100个输出taddress,则其中之一属于已知的矿池,然后将交易标记为挖矿提款(与该池关联),并将所有非池输出t地址标记为属于矿工。当应用这两种启发式算法时,可以区分进行屏蔽交易(即离开屏蔽池的交易)的矿工和创始人。图25显示,创始人和矿工的提款与从屏蔽池中提款的其他提款是有区别的,这表明在大零币中进行屏蔽的交易存在可追溯性的因素。我们只能观察到高达50,000的块高的趋势,因为在为更大的数据集创建该图时遇到了错误。但是,由于我们证实了本文的先前发现,因此可以肯定地说当前的大零币生态系统反映了这一点。 由于我们在为较大的数据集创建此图时遇到错误,因此只能观察到高达50,000的块高的趋势。但是,由于我们证实了本文的先前发现,因此可以肯定地说当前的大零币生态系统反映了这一点。 大零币聚类分析涉及在本文中定义的启发式算法之外,使用我们提供的创始人和地址池标签。进行分析后,我们发现了121,530个不同的群集,其中前10个包含541,922个不同的地址。总共790,516个交易地址已发送交易。图26展示了块高度为300,000的顶部群集。我们可以观察到,前两个群集包含大量已分析的整体地址。在包含77,095个地址的最大集群中,我们预先标记的9个矿工和4个创始人被封装在集群中。图27包含与群集C0相关的重要统计信息。根据地址簇计算的统计数据以及将地址链接在一起的启发式算法表明,即使大零币提供了强大的隐私原语,但生态系统中的绝大多数参与者都受到某种程度的可追溯性和可链接性的制约。

图26:按大小降序排列的最大10个地址簇。

图27:有关最大簇C0(65,255个地址)的统计信息。 4 未来工作 4.1 门罗币 我们使用三种启发式算法研究了使用最新版本的门罗币进行交易的可追溯性,这些启发式算法成功地跟踪了使用先前版本进行的交易。但是,在将来的工作中可以进行更多的工作。我们可以将跟踪结果集成到门罗币的blackball数据库或blackball工具(https://moneroblackball.com/)中,然后将跟踪的交易与blackball工具跟踪的内容进行比较。研究可追踪的金额也将很有趣。此外,M?ser等人还展示了矿池交易。根据来自矿池的交易特点,[M?s+18]将成为信息泄漏的重要来源。通过合并矿池的公共数据,我们也许能够追踪更多交易。此外,我们可以通过实现类似于M?ser等人[M?s+18]的Sudoku解算器,对交易输入进行更复杂的链分析。这样的求解器可以得出以下推论:假设我们有3个事务:事务1和2都具有TXO 1和TXO 2作为其匿名集,而事务3在其匿名集中具有TXO 1、2和3。那么TXO 3必须是交易3的真正输入。我们希望这些未来的研究将对门罗币的可追溯性提供新的见解。 4.2 大零币 未来最近期的工作是将区块链解析为当前状态,以进一步分析大零币生态系统如何随着时间演变。然而,由于我们遇到了一些挫折,我们相信可以做一些改变实验某些部分的工作。首先,事实证明,直接从二进制文件中解析区块链比使用远程过程调用(RPC)为每个块调用大零币客户端要快得多。即使在对提取网络进行一些更改之后,网络开销仍然非常重要。此外,可以做一些工作来改善将下载的Postgres数据首先导出为CSV格式,然后再将Parquet(PS:一种能够有效存储嵌套数据的列式存储格式)导出,然后再加载到Spark中进行分析的过程,所有这些工作要花费数小时才能运行得很高。这使得我们期望的集成过程难以以高块高度实现。一种解决方案是在Spark应用内部进行原始解析,然后进行分析。这样就不需要容器间的通信和文件写入,这也可以节省磁盘空间。最后,进一步工作的另一条途径可能是发现更多启发式算法,这些方法可用于根据生态系统内各种利益相关者的倾向来增加池和集群的可链接性。该实验还表明,目前尚没有直观有效的方法来解析大零币区块链,以便可以运行这些实验。本地运行的ZEC区块链资源管理器(类似于门罗币的资源管理器,但不像Web应用的资源)对于将来需要对该区块链进行访问超过26 GB的加密货币的任何学术研究都可能有用。 总体而言,大零币需要更多的学术研究。在大零币中,非法活动(例如洗钱,非法物质交易和恐怖主义资金)似乎很少,因为在该领域没有足够的调查来揭示罪行。具有讽刺意义的是,当前有关大零币声称匿名的研究(主要证明它比门罗币更具可追溯性)使它对罪犯的吸引力降低。根据市值,ZEC在所有加密货币中排名第26位,根本不是“金钱游戏”,因此,如果犯罪分子希望更广泛地进入市场,就不会诱使他们使用。所有这些因素得出的结论是,要使大零币成为更加突出的替代币,就需要在学术上严格使用大零币作为一种加密货币,而不仅仅是其新颖的加密技术。 5 结论 5.1 门罗币 近年来,门罗币的匿名性已在很大程度上发展。随着环形匿名交易(RingCT)的引入以及将强制混淆增加到10个,跟踪交易变得更加困难。我们调查了环形匿名交易(RingCT)之前时期(即2017年1月之前)三种成功的启发式算法的有效性。在实施环形匿名交易(RingCT)之后,通过零链分析得出的可推断交易的百分比降至近0%。10个混淆的时间启发式算法的准确性也已大大降低到不足40%,混淆的时间分布更加真实。合并输出启发式算法仍然具有良好的性能,但是只能应用于所有交易的一小部分。因此,我们得出的结论是,与三年前的版本相比,当前的门罗币交易可以通过引入环形匿名交易(RingCT)等新技术以实现更高的匿名性。 5.2 大零币 正如我们预期的那样,尽管新版本在加密方面不断取得进步,但大零币的隐私保证还是值得怀疑的。由于公开交易量的增长速度远远快于屏蔽交易和私人交易的速度,因此ZEC用户的整体匿名性(即使他们充分利用了屏蔽池的功能)也有所减少。 观察从较小的50,000到超过300,000的不同区块高度的ZEC公共区块链,可以轻松地识别出更多的集群以及与每个集群相关的更多地址。 由Kappos等人定义的启发式算法。在2018年,[Kap+18]仍然可以正确地描述用户行为,从而使ZEC更具可追溯性,从而减少了匿名性。激励当前用户至少部分地参与屏蔽池将大大减少目前大零币在隐私保证方面的缺陷。 6 致谢 我们要感谢尼古拉斯·克里斯汀(Nicolas Christin)教授和他的博士生Kyle Soska为我们提供了访问Jeju机器的权限,以运行我们的门罗币实验并安装所需的库。 我们也感谢他们为我们指出相关工作并提出门罗币违规模拟分析的建议。 该项目是Nicolas Christin教授在卡内基梅隆大学(CMU)开设的17703/19733加密货币、区块链和应用课程的一部分。我们感谢CMU为我们支付用来购买门罗币和大零币的比特币费用。 参考 [BF19] Alex Biryukov和Daniel Feher。“ 大零币中挖矿的隐私性和可链接性”。在:2019 IEEE通信和网络安全会议(CNS)。IEEE。2019年,第118–123页。 [Coi]“加密货币市值”。网址:https://coinmarketcap.com/(访问日期:2020年5月18日)。[Gab18] Ariel Gabizon。“屏蔽地址之间的交易如何工作”。2018.URL:https://electriccoin.co/blog/zcash-private-transactions/(访问日期:2020年5月18日)。 [Kap+18] George Kappos,Haaroon Yousaf,Mary Maller和Sarah Meiklejohn。“大零币中匿名性的实证分析”。在:第27届USENIX安全研讨会安全18. 2018,第463–477页。 [Kum+17] Amrit Kumar,Cl?ement Fischer,Shruti Tople和Prateek Saxena。“门罗币区块链的可追溯性分析”。在:欧洲计算机安全研究研讨会。施普林格。2017年,第153-173页。 [M?s+18] Malte M¨aoser、Kyle Soska、Ethan Heilman、Kevin Lee、Henry Heffan、Shashvat Srivastava、Kyle Hogan、Jason Hennessey、Andrew Miller、Arvind Narayanan等。“门罗币区块链可追溯性的经验分析”。在:《隐私增强技术论文集》 2018.3(2018),第143–163页。 [NNM14] Surae Noether,Sarang Noether和Adam Mackenzie。“关于cryptonote 2.0中可追溯性的链式反应的说明”。见:研究公告MRL-0001。门罗币研究实验室1(2014),第1-8页。 [Par]“参数生成”。网址:https://z.cash/technology/paramgen/(访问日期:2020年5月18日)。 [Pet16] Paige Peterson。“ 大零币交易剖析”。2016年。网址:https:// electriccoin.co/blog/anatomy-zcash/(访问日期:2020年5月18日)。 [Sab13] Nicolas van Saberhagen。“CryptoNote v2.0”。2013年。 [Sil+20] Erik Silfversten,Marina Favaro,Linda Slapakova,Sascha Ishikawa,James Liu和Adrian Salas。“探索将Zcash加密货币用于非法或犯罪目的”。在:(2020)。 [Sun+17] Shi-Feng Sun, Man Ho Au, Joseph K Liu, 和Tsz Hon Yuen。“ Ringct 2.0:基于紧凑累加器(可链接环签名)的区块链加密货币门罗币协议”。在:欧洲计算机安全研究研讨会。施普林格。2017年,第456-474页。 [WWG17] Zooko Wilcox,Nathan Wilcox和Jack Gavigan。“ 大零币的未来”。2017年。网址:https://electriccoin.co/blog/the-near-future-of-zcash/(于05/18/2020访问)。 [Zte]“工作原理”。网址:https://z.cash/technology/(于2020年5月18日访问)。 [Zus]“使用情况统计”。网址:https://explorer.zcha.in/statistics/usage(于05/18/2020访问)。 —- 编译者/作者:灰狼 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

本周比特币值得关注五件事||卡内基梅隆大学研究报告:99.9%的Zcash交易是可追

2020-06-02 灰狼 来源:区块链网络

- 上一篇:感动币圈人物——孙宇晨【视频版,附台词】

- 下一篇:老A说币:睡醒就收割利润440点

LOADING...

相关阅读:

- [?????] 乘数平台Defi平台存入利息,免费获得硬币。2020-08-05

- 加密货币衍生品创造新纪录,以太坊期货创下历史新高,芝商所未平仓2020-08-05

- Coinbase 聘请 Tagomi 联合创始人担任机构产品副总裁,加速 Tagomi 收购业务2020-08-05

- 这就是为什么交易者对以太坊的上升趋势越来越谨慎的原因2020-08-05

- Coinbase的CEO由于监管不会上线XMR2020-08-05