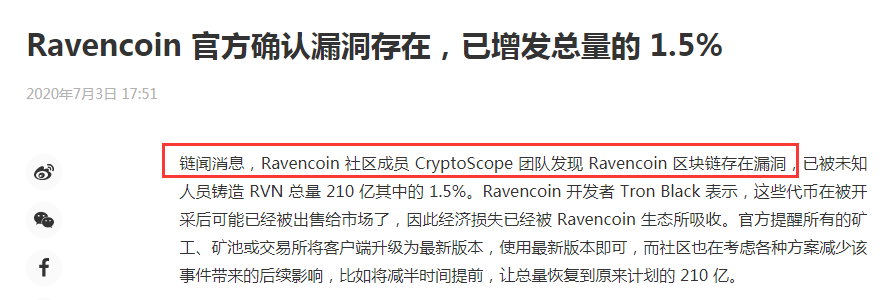

安全问题是个老话题了,屡见不鲜。 截止7月初,Ravencoin官方确认漏洞存在,已经增发了总量的1.5%!

扒了扒Ravencoin项目代币简称RVN,总量在210亿。 1.5%大概是多少代币呢? 21000000000 * 0.015 = 315000000=3.15亿 也就是这个事件增发了3亿多的代币。

那RVN的流动性咋样呢,这些代币都流入市场了么? 查了查非小号-RVN,确实有该币的记录,看排名虽然不是很高,但也在市值前100,目前在61位,RVN代币24H成交额在5亿RMB以上,换手率也是很高。 流通性还行,那估计增发的3亿多代币凶多吉少,怕是都到用户手上了。

RVN的价格还在0.14RMB附近,从历史数据来看,90天内最低也在1毛以上,最高还到过0.16RMB,也就是说增发的3亿多代币,价值在3000W-5000WRMB之间,又赶上最近行情还不错,3亿代币卖个4000W拖拖的。

那么为什么会有这样的事件发生?又是怎么引起增发3亿多代币的呢? 别急,咱们慢慢讲。 大部分人包括作者在内,对这个币都不是很熟悉,咱们先来看下简况~

18年发行的老币了,最大供应设定210亿,目前已经上架21家交易所,看了看其中还有币安,说明这个项目方的实力应该还不错。

不知道大家注意到简介里的一行小字不,Ravencoin是一个开源项目,这里标出来并不是说开源项目不好,现在币圈里部分项目也都是开源的,只是想说,开源意味着:公开透明、协作参与、分享开放。 开源本是件好事,促进行业内技术交流,但如果被有心人利用,钻了空子好事也会变了质。

代码在git上都能看到,地址:https://github.com/RavenProject/Ravencoin/commit/d23f862a6afc17092ae31b67d96bc2738fe917d2 感兴趣可以去瞅瞅

简单说在代码里ifelse语句是成对出现的。 看下面问题代码,第一个红框if后面跟的是条件,满足即执行,否则跳到else里,此时else也就是第二个红框,也有个if,但是在这个if{}里明显少了个else,这样逻辑就有了漏洞。

接下来的操作大家都明白,攻击者提交合并代码请求,项目方核心代码者一不留神把代码合并了,这时问题已经带上去了,等到代码上线,发完版本,问题转移到生产。 那大概多久了呢?

很不幸,从5月就开始了,就是说如果我们中有人5-7月中交易过RVN,你在交易所买到的币很可能就是利用漏洞增发的。 原因就是简简单单的一句话: 它绕过了 if {} else if {} 的条件限制,实现了任意增发…

有人可能会说,项目方审计了么,安全部门等等都是干什么吃的! 但是要知道安全部门、审计部门的人也只是个人! 是人就会有疏漏 要不然现在为什么要把复杂重复的事情交给机器做,就是为了避免人工出现失误。 很可惜,现在社区大部分还不能做到全机器化审查,或者说做不到全方位代码测试。 所以......

1月提交,等了4个月,5月才开始下手,不得不说攻击者很沉得住气,又或是在为以后的转移做准备,这个准备的价值是4000W RMB。 故事的最后,擦屁股的当然是项目方,增发3亿多,目前也只是销毁了,发现漏洞之后的增发的480W RVN里的390W,对比起来九牛一毛。

最后谁来买单? 当然是生态,直白点就是广大生态里的用户!

为什么你买的币牛市来了还不发车??? 也许它正在被增发!

KEY红包回馈1:

1:再发1000key,在下方待解锁红包回馈2 2:每日第一位:点赞+评论+转发者,次日奖励88KEY,留下mykey地址。 3:每日第八位幸运者:点赞+评论+转发,次日奖励88KEY,留下mykey地址。 4:每日精评选出1位:点赞+评论+转发,次日根据文章收益数奖励KEY,发放奖励规则计算如下【88+88*n(破百后收益首位/3取整)】。 5:活动激活,下个整点 & 整点零二分 在文章中放出2个奖励红包,请到时关注文章中蓝色可点击的数字,点击直接领取。 千KEY红包回馈2:待解锁 —- 编译者/作者:执笔从戎 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

【千KEY红包】三行代码赚4000W,为什么你买的币牛市来了还不发车???也许它

2020-07-25 执笔从戎 来源:区块链网络

LOADING...

相关阅读:

- 分析师解释为什么KAVA可以在其170%的QTD反弹中进一步上升2020-08-06

- Tether是否比比特币更好地存储价值?2020-08-06

- 亿美元的ICO创始人消失了,原告希望在Twitter上为Status Network Execs服务2020-08-06

- 受黑客入侵2ether的影响,他们进入了西班牙的迷宫2020-08-06

- CRDT:网站流量关联2020-08-06