身份盗窃者现在可以使用另一种工具:比特币散列能力。 这是本月早些时候在SHA-1(发音为“ shaw”)上发表的新密码分析论文的结论,SHA-1是一度流行的哈希函数,由美国国家安全局(National Security Agency)创建,但在未能抵抗理论上的黑客攻击后于2000年代中期被拒登。 法国国家数字科学技术研究院的Gaetan Leurent和新加坡南洋大学的Thomas Peyrin表示,SHA-1继续在某些领域使用,例如在源代码程序Git和其他传统产品上用于在计算机上发送安全传输。理工大学论文的作者。 尽管美国国家标准技术研究院(NIST)在2006年和2015年发出通知,要求联邦机构停止使用哈希函数,并且其他研究警告说SHA-1的缺陷,但学者们仍在警告企业更换哈希函数。 论文指出:“ SHA-1签名现在实际上几乎不提供安全性。” 通过从比特币矿工那里租用备用散列权-在熊市休市期间可行-Leurent和Peyrin能够通过伪造分配给他人身份的假密钥来进行模拟攻击。 散列函数是一种包含加密货币基本安全性的单向加密加扰器,也可以用于验证个人身份。 在PGP密钥中,预期的消息(称为纯文本)通过一次性的“会话密钥”进行压缩和加密。与公用密钥配对,用户可以安全地将信息传输给其他人。为了解密邮件,收件人将其私钥与会话密钥进行匹配以恢复纯文本。 根据该文件,PGP密钥(通常用于自我验证用户)可以用价值50,000美元的租用散列功能来破解,这对政府机构来说是一笔小小的牺牲,更不用说黑帽黑客了。 怎么样?通过冲突攻击,其中不同的输入会导致相同的随机哈希。发生这种情况时,两方都可以访问同一密钥。 Peyrin在电话采访中说:“它是如此便宜,因为GPU计算现在非常便宜。” “在接下来的几年中,这种情况将进一步下降。我们的攻击现在可能要花费45,000美元,但在5-10年内,它的花费将不到10,000美元。” 尽管许多用户已从SHA-1转移过来,但Leurent和Peyrin指出,两种流行的主流自我验证工具“ Pretty Good Privacy(PGP)”和“ GnuPG”都面临通过某些旧版应用程序的散列函数冲突遭受假冒攻击的风险。这位学者说,后者现在拒绝基于这项研究的基于SHA-1的签名。 Peyrin说:“我们没有Yuki的(一种流行的自我验证设备)实际使用旧版本的数量。” “不幸的是,许多人习惯使用SHA-1,原因之一是出于遗留目的。简单地搬走要花很多钱。” 哈希函数生命中的一天 暴露SHA-1中的漏洞的同一周,出现了一个新漏洞:BLAKE3。包括zcash创建者和cypherpunk Zooko Wilcox在内的四位密码分析家介绍了BLAKE3,以作为当今许多可用于商业用途的哈希函数的另一种选择。 Wilcox告诉CoinDesk,使用Merkle树是与他的同事一起制定新标准的动机。早在1979年就由Ralph Merkle申请了专利,用于加密货币的Merkle树有效地存储了经过验证的数据,并允许机器在所谓的“并行性”下同时进行相同的计算。正如BLAKE3论文所述,Merkle树的使用“支持无限的并行度。” 翻译:这是一个非常快速的哈希函数。

哈希函数主要用于验证视频流,它基于BLAKE系列功能,例如BLAKE1和BLAKE2。 SHA-1也有自己的家庭成员:SHA-2和SHA-3。但是,与BLAKE表兄弟不同的是,SHA系列是在2004年的重磅炸弹文件打破了多个哈希函数之后,出于修复SHA-1的需要而创建的。实际上,比特币的哈希函数SHA-256是同一家族的成员(是SHA-1的替代产品)。 在2004年发表论文之后,三年前创建的SHA-2有望被打破,研究人员认为其哥哥的失败将是遗传特征。 尽管如此,当时大多数安全专家仍认为它的破灭导致了NIST在2007年推出替代产品的竞争。因此,SHA-3。 数年后,SHA-2仍在摇摆不定,而击败毒品的兄弟继续承受重击。对使用SHA-1的应用程序发起攻击的成本不断下降,在Leurent和Peyrin的研究中,从价值数百万美元的租用GPU设备开始,到只有数千美元。

那么BLAKE3和其他哈希函数(例如加密货币的SHA-256)又如何呢?虽然所有哈希函数都采用SHA-1方式? BLAKE3的主要作者杰克·奥康纳(Jack O’Connor)说,还不完全。 “我们在90年代学到了很多有关如何构建加密货币的知识。您可能认为哈希函数的自然生死周期是不正确的假设。看一下SHA-1,“说好吧,你知道是生是死,这取决于你如何计算它的2015年或2005年,就像一个12到15年的生命周期,” O’Connor说。 O’Connor说:“这不是理解哈希函数如何工作的最佳方法,因为我们在90年代学到了很多东西,而且我们没有重复SHA-1所犯的错误。” 但是,您可以绘制一千种风景。从SHA-1的消亡推断到其他功能是不公平的,因为它取决于未来技术如何应对今天推出的更安全,更强大的哈希功能,例如BLAKE3。 “人们说的一个故事是:“所有安全哈希函数最终都会失败-它们的寿命有限。”另一个故事是’在2000年代初,密码学家学会了如何制作安全哈希函数-在此之前,它们都失败了,之后,他们都没有。” Wilcox说。 他总结说:“重要的是要意识到这两个故事都与数据兼容,因此任何告诉您他们知道哪个故事是真实的故事的人都在得出超出数据的结论。”

—- 原文链接:https://www.coindesk.com/your-pgp-key-make-sure-its-up-to-date 原文作者:William Foxley 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

您的PGP密钥?确保它是最新的

2020-01-24 wanbizu AI 来源:www.coindesk.com

LOADING...

相关阅读:

- 在非法市场的深处2020-08-02

- 情绪指标显示比特币仍被低估,比特币跌破$ 11,5002020-08-02

- 【万Key红包】牛市真的来了:美国人都把美元换成比特币了!||万事达卡2020-08-02

- 世界各地的比特币现金爱好者庆祝他们的三岁生日2020-08-01

- 在创纪录的低利率世界中,人们使用现金储蓄来增加比特币作为保护2020-08-01

通过BLAKE3 GitHub的哈希函数速度

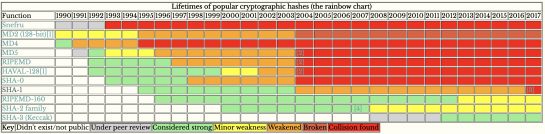

通过BLAKE3 GitHub的哈希函数速度 通过Valerie Aurora流行的哈希函数的生命周期

通过Valerie Aurora流行的哈希函数的生命周期