昨天写了一篇文章,讲了我破解马烈同学的 Keystore 文件密码的过程,在我尝试无果的时候,决定试一试暴力破解,也顺便了解一下到底如何破解。 其中花费时间最久的是我安装暴力破解的程序,以及熟悉暴力破解过程中的密码生成规则,这个有点复杂,需要的人可以仔细研究。 搜索类似教程或者视频的过程 我主要使用谷歌搜索 Crack ethereum keystore,以及 Brute force ethereum keystore 等关键词,就可以自然找到一个关键的视频: Lost Password for MyEtherWallet / Keystore File? Brute forced with HashCat! - YouTube

这哥们的英语很流畅,但是有口音,这个视频在 Youtube 上,需要科学上网观看。 在这个视频中就看到作者使用的一个工具 HashCat,一搜这个 HashCat,发现是一个很强大的工具:

接着就需要安装这个工具: GitHub - hashcat/hashcat: World’s fastest and most advanced password recovery utility hashcat - advanced password recovery

搜到这个项目之后,发现在 Windows 上面直接有可执行文件(binary),在 Mac 上没有可执行文件,需要自己编译,一般编译可能会出现比较多问题,所以最好的办法是在 Google 搜一下: Hashcat for mac 通过这几个关键字,就搜到一个 gist(一个安装的小脚本) Install Hashcat on macOS · GitHub

看这个脚本就知道,clone 下 HashCat 和 OpenCL 头文件仓库,然后编译就可以。 我自己的 Mac 是最新版本:

Mac 需要安装 Command Line Tools,不需要安装 XCode,具体在终端使用命令:

接下来是一个比较大的阻碍,就是 GitHub Clone 的太慢了,简直慢到天荒地老,海枯石烂,在国外你 clone 一下几秒钟的时间,在中国就需要几十分钟,一点都不夸张。 这个过程需要使用 GitHub 的代理(网上很多教程都不好用),如果你使用 Shadowsocks 等代理工具,可以使用如下的代理:

后面 1080 的端口可能有变化,请查看你本地工具的端口,这个代理的意思是,如果遇到 Github.com 的仓库才使用代理,其他仓库不使用代理。 经过这个代理,我从 Github Clone 代码从几 KB 的速度提升到了几 MB,一点都不夸张,对比起来,就是萤火虫和皓月,你可以感受一下。 安装成功后如下:

这个时候,我们就可以按照视频进行操作了 Lost Password for MyEtherWallet / Keystore File? Brute forced with HashCat! - YouTube 首先,看看自己的 CPU 和 GPU 的情况,通过指令?hashcat -I(大写 i)

可以看到我有一颗 16 核 CPU,两颗 GPU(分别 16 核和 24 核),那么下面破解的时候,可以选择 CPU 和 GPU 进行破解。 具体指令参考文章: Ethereum Wallet Cracking | Stealthsploit 破解以太坊 Keystore 密码需要使用如下指令:

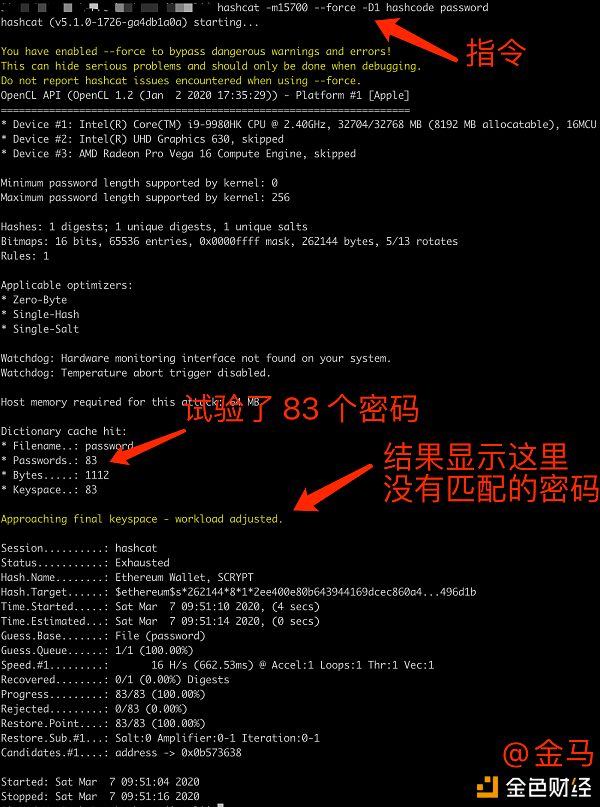

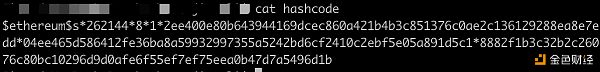

这是最基本的指令,后面的规则我们再试,我给大家看看我的 hashcode 文件,这个指令的规则,请继续参考文章: Ethereum Wallet Cracking | Stealthsploit

密码文件如下:这是昨天我破解马烈的密码……辛酸泪

成功破解的截图 在你使用之前,最好要找一个 Keystore 和密码进行测试,免得规则弄错,破解成功出现的截图如下:

上面只是给大家展示了最简单的破解过程,密码文件是我提供了全部密码,然后 HashCat 一个一个尝试的结果,其实暴力破解密码就是按照规则生成很多密码(比如生成所有 6 位的数字?)进行尝试,这个过程就需要使用 -r 这个参数,是添加密码规则,不过密码规则需要做一些研究,具体可以参考的文档: rule_based_attack hashcat wiki HashCat? 也提供了内置的一些规则,大家可以查看文件夹 rules

我看到中文有人写过类似的: Hashcat教程:利用“规则”破解密码|NOSEC安全讯息平台 - 白帽汇安全研究院 具体规则我就不演示了。 结语 以上就是我折腾 hashcat 的过程,其实能找到的教程不是很多,但是已经够用了。 最后,如果你真的保存 Keystore 文件,但是忘记密码的话,而且资产还不少,可以来找我聊聊是否有破解的可能。 欢迎咨询:lijinma1,备注:hashcat —- 编译者/作者:币圈金马奖 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

如何暴力破解以太坊Keystore文件的密码最详细教程|通过HashCat找回密码

2020-03-07 币圈金马奖 来源:区块链网络

LOADING...

相关阅读:

- 和东北大哥聊密码学终于懂了2020-07-31

- 最早启动、最先回调、又再次爆发领涨的以太坊能否带起第二波行情?2020-07-31

- 三少解币:7月31比特币 以太坊 柚子等行情分析操作建议2020-07-31

- 注意:只要参加过uniswap之类的defi,你钱包里的钱就有可能不是你的了!2020-07-31

- 区块链3.0大潮,国产去中心化稳定币的推出至关重要2020-07-31