虽然 Twitter 黑客留下的比特币移动痕迹很不起眼,但这些蛛丝马迹应该能揭露他们的身份。 7月15日,劫持大量Twitter 名人账户的黑客,显然不是老练的 BTC 用户。因为他们留下了进出交易所的线索,这些交易所应该能知道他们的身份。

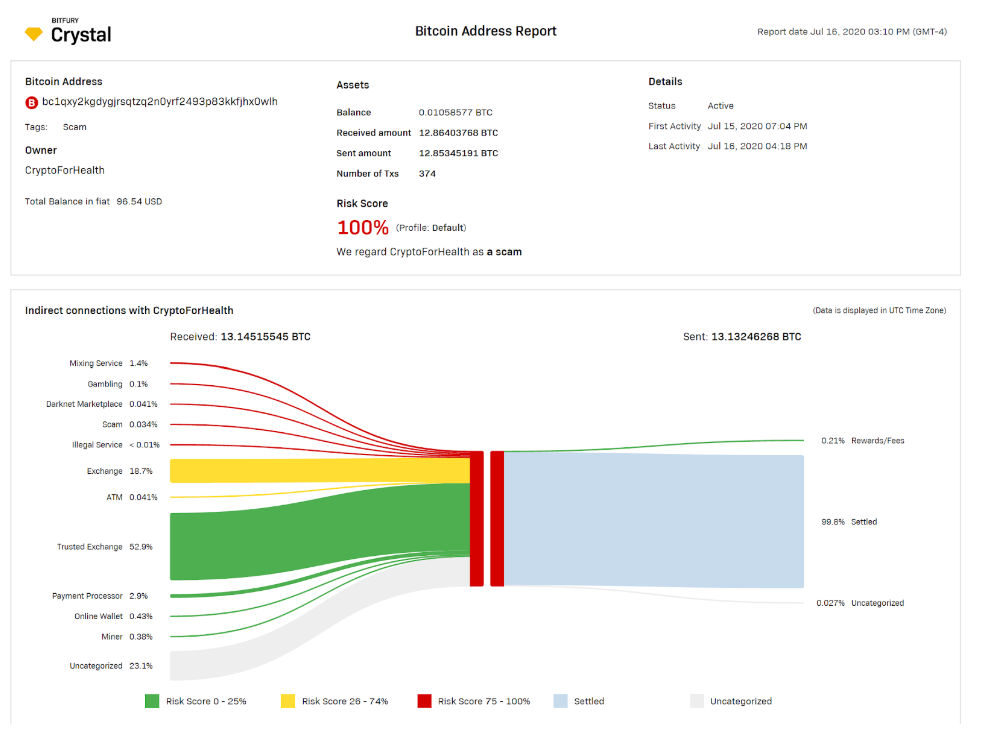

地址 bc1qxy 摘要。资料来源:Crystal Blockchain 黑客用来诈骗比特币的地址是: bc1qxy2kgdygjrsqtzq2n0yrf2493p83kkfjhx0wlh。在攻击发生的几个小时内,作案者便开始将比特币转移到其他地址。他们留下了比特币移动的轨迹,就区块链技术而言,它们并不十分复杂。他们在重复使用相同的地址,没有充分地掩盖来来往往的轨迹。他们几乎没有使用过任何混合服务。

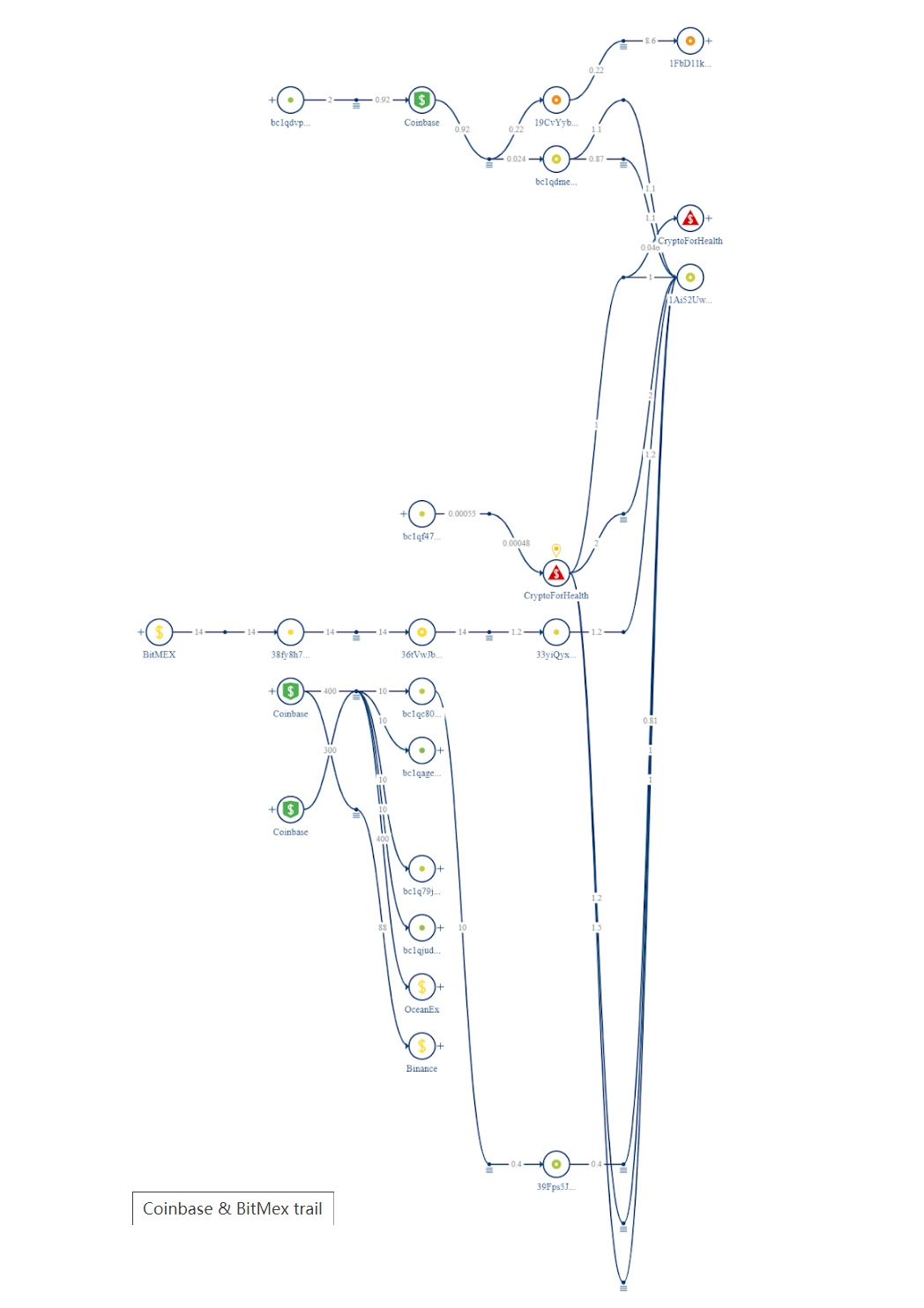

Coinbase 和 BitMex 我们将注意力放到地址 1Ai52Uw6usjhpcDrwSmkUvjuqLpcznUuyF 上,这个地址收到了 14.76 BTC,大部分是在7月15日收到的。但是,该地址在今年 5月3日才首次激活。大约一半的 BTC 来自bc1qxy,其余则来自其他各种来源。

Coinbase 和 BitMex追踪。资料来源:Crystal Blockchain 一些流入的比特币来自 Coinbase 和 BitMex 交易所。通过 Crystal Blockchain 确认,属于 Coinbase 的两个地址分别是:37p3PS1hKqzYhiVswbqN6nxbwyUoTZvf1E 32V6a7K46pSb1XQNGdrmdE2wjgndVfJPet 与 地址1Ai52 相距两步。

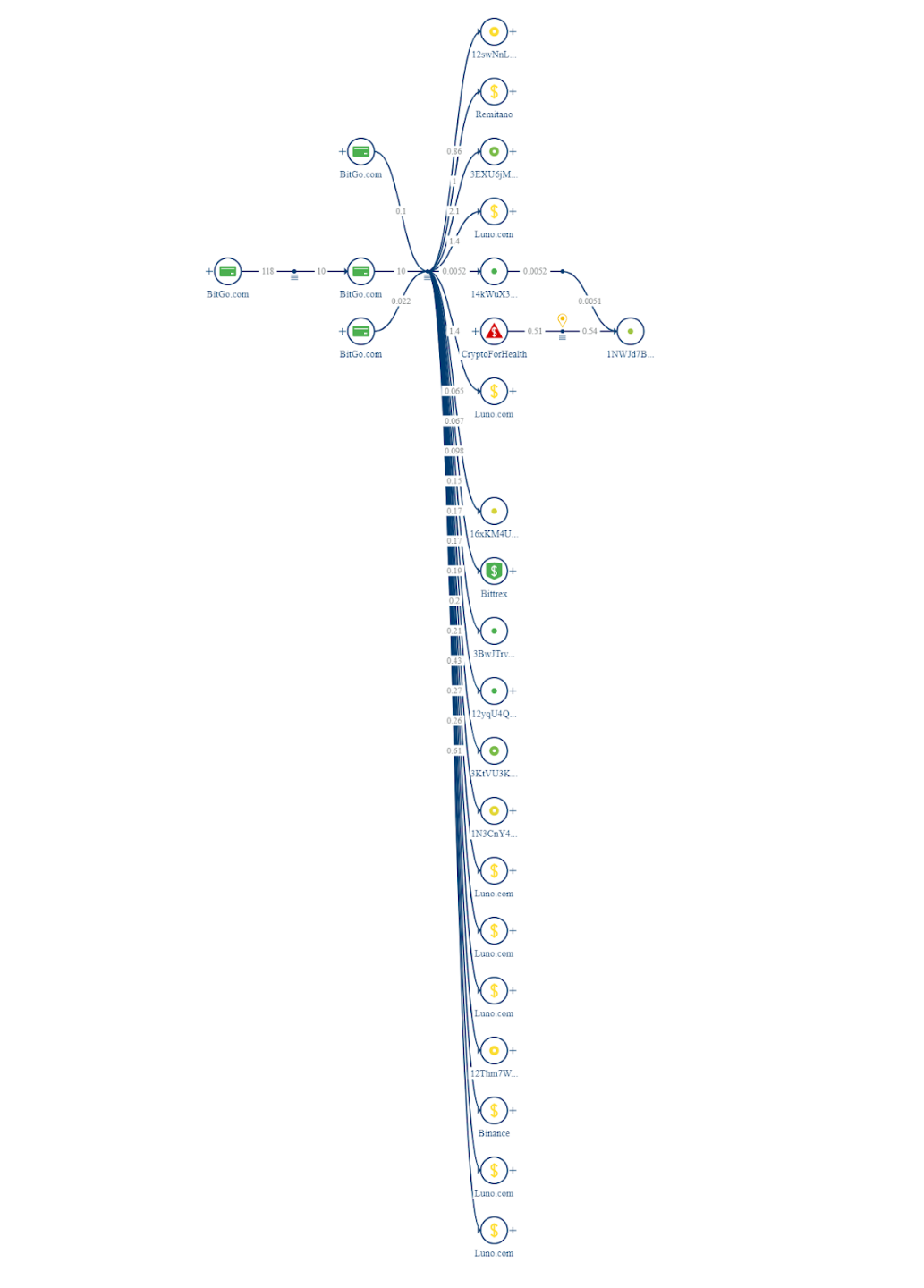

BitGo,Luno,币安 黑客还使用地址 1NWJd7BfJLJrEcfGiGfFqbhyaiusWwaZS1 ,将资金从原始地址转移出去。前者还收到了来自 14kWuX37tgLdYZDSudHuch35NtuGgJqqnz 的少量BTC,14kWuX37 地址又从可能属于 BitGo 的多个地址接收了 BTC。同一笔交易 89a4ba84043d043d212216718dae4ac3b74e6d08fd4575edab532c1c188dd961 向其他几个交易所发送了少量的BTC,交易所包括 Bittrex,Luno和Binance(BNB) 。

BitGo,Bittrex,Binance和 Luno 轨迹。资料来源: Crystal Blockchain 币安 7月16日,0.0011 BTC 最终止于 16ftSEQ4ctQFDtVZiUBusQUjRrGhM3JY,被确定为币安的存款地址之一。距黑客地址三步路程,中间没有经过交易所。

币安踪迹。资料来源: Crystal Blockchain 最终观察 由于交易来自世界各地,黑客似乎在使用代理。 原文链接:https://cointelegraph.com/news/twitter-hack-autopsy-coinbase-binance-bitgo-may-know-hackers-id 系列课程1《爱莉莎科普区块链》75课 !点击! 系列课程2《一起开发 EOS DAPP系列》 点击! 微信公众号:竹三七 —- 编译者/作者:爱莉莎 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

Twitter黑客非BTC老司机,留下蛛丝马迹 | Coinbase、币安等交易所,可能识别黑客身

2020-07-22 爱莉莎 来源:区块链网络

LOADING...

相关阅读:

- 前希腊财政部长表示,比特币不能替代金钱2020-08-02

- 文斯·普林斯(Vince Prince)宣布月底比特币价格预测2020-08-02

- 杨凯说币比特币投资技巧解析以及如何把控风险2020-08-02

- 于集鑫:8月1日BTC/ETH晚间分析及操作策略2020-08-02

- 币汐柔:8.1比特币投资技巧之仓位风险管理的技巧分享2020-08-02