关键事实: 专家花了三个月的时间才找到破解硬件钱包的正确方法。 钱包的主人忘记了私钥,有失去百万富翁的风险。 一名计算机工程师设法破解了 Trezor 公司的硬件钱包,并收回了大约 200 万美元 (USD) 的加密货币,更准确地说是 Theta (THETA)。 为此,花了 12 周的时间,这个过程最终令人满意。 专家 Joe Grand 负责破坏 Trezor One 设备的安全性。对他来说,这个过程是一个真正的过山车,他在其中投入了至少三个月的实验、失败、成功“和令人心碎的时刻”。 “它提醒我,无论您从事黑客活动多久,黑客总是不可预测、令人兴奋且具有教育意义。 在这种情况下,赌注比正常情况要高:你只有一次机会做对,”格兰德在 YouTube 上分享的一段视频中说道,他在视频中讲述了经历和过程。 广告

他指出,起初,这“就像在博物馆中禁用警报系统并偷走珠宝”,只是有人“制作了珠宝的精确副本,将其放在锁着的门后面,然后我走进去。”我踢了在门口偷了珠宝,但原件还在。” 根据乔格兰德的说法,随着时间的推移有办法打破硬件钱包的安全性. 因此,当设备的所有者 Dan 联系到他时,他承担了追回资金的任务。

据为了省钱而前往美国波特兰的丹说,这个问题是由他的一个朋友开始的,谁忘记了私钥。 丢失资金的风险很大,因为 Trezor 设备有一个安全机制,可以如果重复输入错误的密码,删除内容. 试错 格兰德从第一天起就承诺要收回丹设备上的钱,他在视听中告诉我们,最终破坏钱包的过程是反复试验,在“三个月努力的长篇故事”中,他尝试了不同的技术,直到他得到它。 他表示,为了实现黑客攻击,不得不使用很多不同的硬件钱包. 他发现,就 Trezor 钱包而言,它们在设备的微控制器中具有安全功能防止读取内存内容. 因此,他找到了一种方法来破坏设备的安全性,这只能在打开并连接钱包的情况下完成。 详细地,他查找了设备的源代码,“因为在恢复过程中的某个时刻,我发现必须将 PIN 和种子移动到我可以通过调试界面访问的区域。” “这正是我发起攻击的地方:内存复制功能。 原来我在源代码中发现了一个将秘密信息复制到 RAM 中的区域。 当运行漏洞以破坏芯片的安全性时,内容就在那里并且可以被提取,”他解释说。 为了破解安全和访问 RAM,他说他将应用一种称为“故障注入”的方法,基本上错误是在设备内部的硅芯片中引起的.

为此,它将使用一个名为 Chip Whisperer 的工具,通过该工具执行故障注入攻击或电压故障,也就是众所周知的。 意图很明确:让芯片在正确的时间出现异常行为以破坏钱包的安全性“然后继续我们的黑客攻击。”

开始破解 一旦乔格兰德解释了要执行的过程,他就开始了这个程序。 他小心地打开钱包,进行必要的连接,然后开始攻击。 然而,克服 Trezor 的安全并非易事,经过几个小时的等待,终于能够破解硬件钱包具有讽刺意味的是,这是囤积加密货币的最安全方法之一。 总的来说,故障注入需要 3 小时 19 分钟才能导致钱包的硅芯片抛出必要的错误以访问调试模式,从而可以访问 RAM,最后,恢复损失的 200 万美元所需的信息. “这个项目是硬件钱包黑客攻击是反复试验的完美例子。 一旦我们完成了最后的攻击,我们能够提取受保护微控制器的种子,Trezor 处理得非常好,我们意识到人们报告的所有安全漏洞都可以找到,“专业黑客说。

乔·格兰德通过破解硬件钱包收回 200 万美元的壮举值得注意。 但尽管如此,过去曾报告过此类攻击和违规行为. 正如 CriptoNoticias 在 2020 年 1 月报道的那样,Kraken 安全实验室团队的一项调查发现,Trezor 的冷钱包很容易受到攻击(就像它的竞争对手 KeepKey 和 Ledger 一样)。 据报道,攻击者只需物理访问钱包 15 分钟即可挖掘种子. 详细地,据了解,黑客使用故障或电压注入(就像 Grand 所做的那样),通过它们提取加密的种子。 如上所述,这种攻击假设操纵硬件变量导致临时问题在存储敏感数据的设备上。 根据 Kraken 安全实验室的说法,这个程序利用了钱包中使用的微控制器中的缺陷。

“不幸的是,这意味着如果不重新设计硬件,Trezor 团队很难对这个漏洞做任何事情,”研究人员当时解释说。 奇怪的是,硬件钱包的三大厂商同年被质疑,当发现质疑这些设备的声誉时。 这些公司显然知道他们的钱包设计存在漏洞这使得比特币被盗,我们也在本报上报道了这一事实。

—- 原文链接:https://www.criptonoticias.com/tecnologia/logro-hackear-monedero-hardware-trezor-recupero-2-millones-dolares/ 原文作者:globalcryptopress 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

他成功破解了 Trezor 硬件钱包并追回了 200 万美元

2022-01-26 wanbizu AI 来源:区块链网络

LOADING...

相关阅读:

- YouTube 考虑提供 NFT 以允许创作者“利用”工作2022-01-26

- 据 Coin Bureau 称,今年巨大的资本海洋可能会流向以太坊(ETH)! 这就是2022-01-26

- 据称土耳其与萨尔瓦多进行了加密对话2022-01-26

- 使用 Luxor Tech 的新矿池开采以太坊并转换为比特币2022-01-26

- 以太坊 2.0 永远不会发布:了解2022-01-26

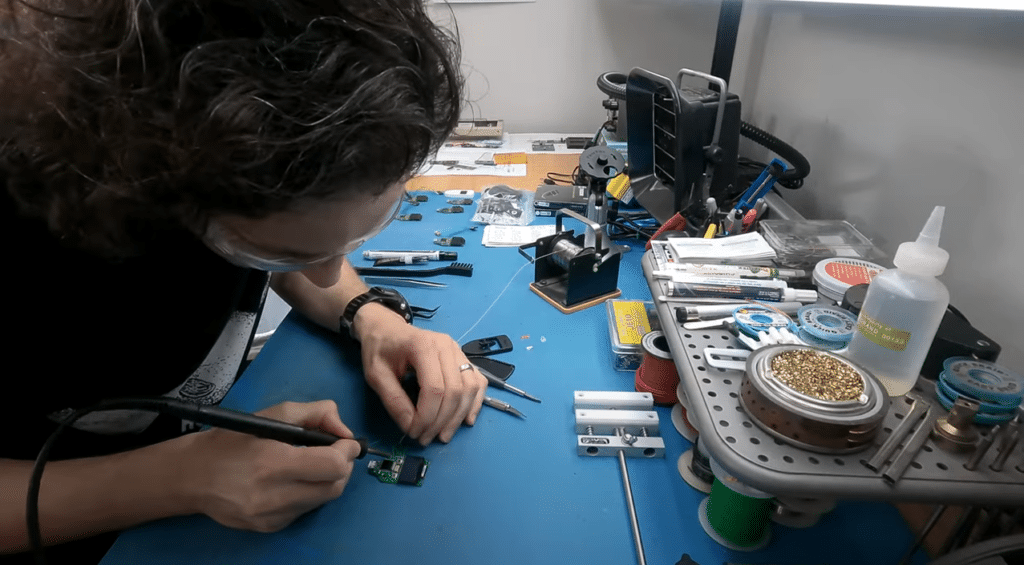

Joe Grand 成功侵入了一个硬件钱包并追回了 200 万美元。 / 资料来源:Joe Grand-YouTube。

Joe Grand 成功侵入了一个硬件钱包并追回了 200 万美元。 / 资料来源:Joe Grand-YouTube。 黑客还需要电子设备硬件的干预。 / 资料来源:Joe Grand-YouTube。

黑客还需要电子设备硬件的干预。 / 资料来源:Joe Grand-YouTube。 该设备被黑客入侵并获得了加密的种子。 / 资料来源:Joe Grand-YouTube。 这种类型的攻击已经被警告过

该设备被黑客入侵并获得了加密的种子。 / 资料来源:Joe Grand-YouTube。 这种类型的攻击已经被警告过 丹在乔的帮助下,能够收回他认为损失的 200 万美元。 / 资料来源:Joe Grand-YouTube。

丹在乔的帮助下,能够收回他认为损失的 200 万美元。 / 资料来源:Joe Grand-YouTube。