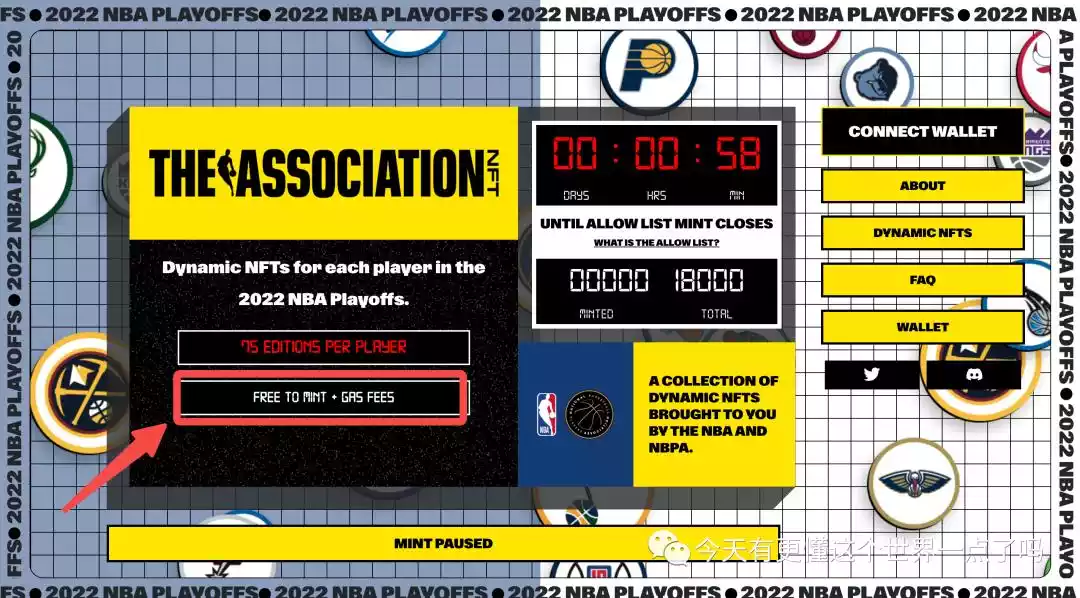

原文标题:《 深度解析:NBA 的 16 进制合约漏洞是怎么被科学家薅秃噜皮的? 》 原文作者:今天有更懂这个世界一点了吗 本文来自微信公众号:今天有更懂这个世界一点了吗 这是我目前写过最精彩、最长、也是最辛苦的一篇文章,犹如破案一般抽丝剥茧为大家讲清楚了科学家是怎么薅到羊毛的,请一定完成全文阅读,相信对你定会有很大收获! 今早一觉睡起来看群里大家都在讨论昨晚 NBA 带给科学家的狂欢,据说有人直接 free mint 了 100 个,按照现在 0.4ETH 的地板价也有一百万人民币了,原由是合约又出现了漏洞,所以来看看到底是怎么回事。 NBA 于昨日发售了他们的 NFT 系列 The Association NFT,将 240 个球员各制作了 75 个 NFT,总共供应 18000 个,白名单持有者可以 free mint 1 个,这句话重点圈起来,之前的讲过的 Gh0stlyGh0sts 的那篇文章也是 free mint,只需要缴纳 gas 费就可以 mint 到坐等升值,在肉眼可见的获利空间下如果能再发现点合约漏洞,比如绕过白名单或者绕过 mint 1 个的限制,那不得把羊毛薅秃噜皮了,所以每当出现这种 NFT 项目都会有大量科学家盯着找漏洞,NBA 这次整了个王炸,白名单限制和 mint 1 个限制都被攻破了。

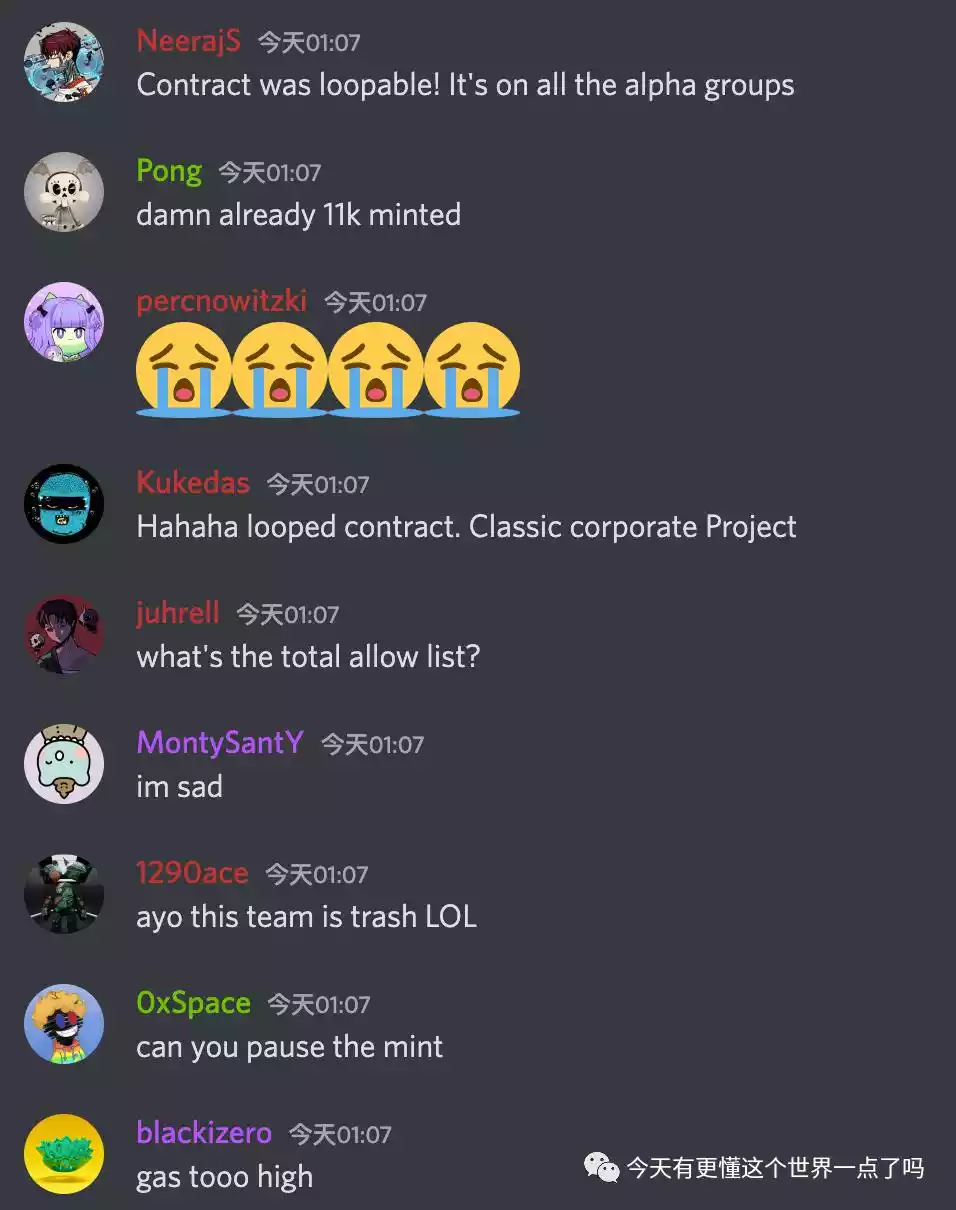

这次漏洞对于辛辛苦苦干白名单的用户也是很大的打击,没有白名单的能 mint 也就算了,还可以无限 mint,导致把有白名单的用户名额都抢了,甚至很多用户当初都是在场外花费几千美金购买的白名单。并且在 mint 时涌进去一大堆科学家导致 gas 费飙升,白名单用户也受了无妄之灾被迫缴纳更多 gas(毕竟白名单的目的之一就是避免 gas war),所以也有大量的用户在维权哭诉,白名单用户在 DC 哀嚎一片。

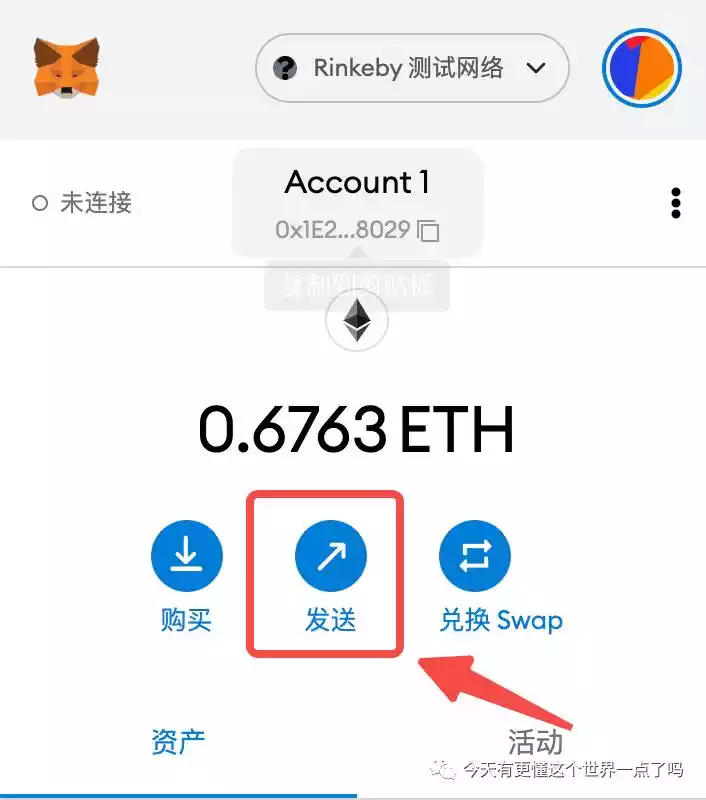

这的问题主要是两个情况导致的: 1. 用户绕开官网,直接通过 matemask 用别人已经产生的 16 进制 Input Data 与合约直接交互。 2. 合约对于 mint 的白名单校验存在漏洞。 我们先来讲第一个,先考大家一个知识,与智能合约进行交互 mint 的方式都有哪几种? 首先大家肯定会说,不是在网站上点一个「mint」按钮去调用智能合约来 mint 吗? 这是最常规的也是所有项目方都希望我们进行的一种操作,大家应该都有蹲在屏幕前狂戳 mint 按钮抢公售的经历。 另外有经验的同学会说,还可以直接打开区块链浏览器如 etherscan,找到项目方的合约地址,在 read contract 和 write contract 里对合约进行操作,很多同学都是通过这种方式抢公售的,因为你在官网里点击 mint,前端要再触发请求去合约进行操作,合约再完成执行,而你直接在 etherscan 里操作合约会跳过第一步,速度更快,对于这个方式不了解的可以看我之前的文章怎么通过看懂 etherscan 了解 NFT 项目情况? 但是这种方式遇到两种情况是行不通的,一种是项目方根本没有开源它的合约,或者是项目方在合约接口里必须要求你传入一些如签名等参数,而这种参数只能通过项目方的中心化服务器来生成,所以强制你必须要通过项目方的官网进行操作。 其实还有第三种,直接通过 matemask 钱包来和合约进行操作。 大家也许会对这一种很陌生,其实你已经在不知不觉中大量的使用了这种操作,转账的过程其实就是你用钱包直接交互合约的过程。 当我给某个地址转钱时,首先点击发送。

然后输入收款地址,并输入你要转账的金额。

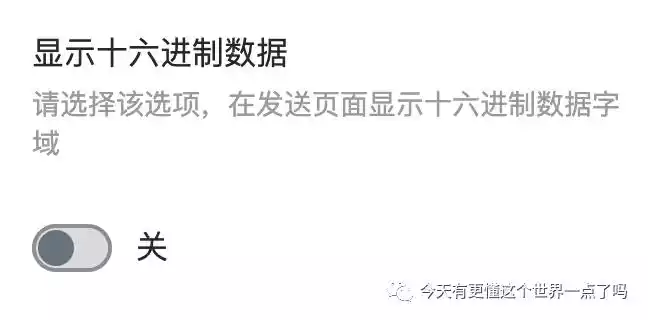

这个过程大家已经非常熟悉了,这其实就是你与合约交互的过程,因为转账这种动作是我把钱转给某个地址,该地址只需要收钱就好,不需要让我输入更多额外的信息,这时候你会问,mint 可不一样呀,至少我需要输入 mint 几个,还可能包括白名单校验等,这些参数怎么输入呢? 我们打开小狐狸钱包等设置,进入高级,然后下拉会看到有一个开关叫「显示十六进制数据」,把它打开。

这个开关是干嘛的呢?需要先为你讲清楚什么是十六进制数据。 你与任何一个合约交互都会为其输入一定的数据,合约接收到这部分数据进行处理,这个数据定义了你要和合约的哪个接口函数交互,要给这个接口函数传入什么参数等等,这些数据都会以 16 进制的形式进行压缩。 你打开 etherscan,随意找到你曾经的一个交易记录点击进入详情,然后一直下拉,你会在最下面看到 input data,右边有一长串字符,这就是你当时与这个合约的函数交互时输入的数据转成 16 进制后的样子。

关键是这一长串无规律的数字也压根都不懂呀,先不急,这里面是有规律的,虽然这次 NBA 的漏洞也不要求你读懂 16 进制就可以直接用,但是本着求真的态度,我们还是要能理解这里面的含义。 首先我们可以看到开头的 0x 后面有几位字符,再往后全是 0。

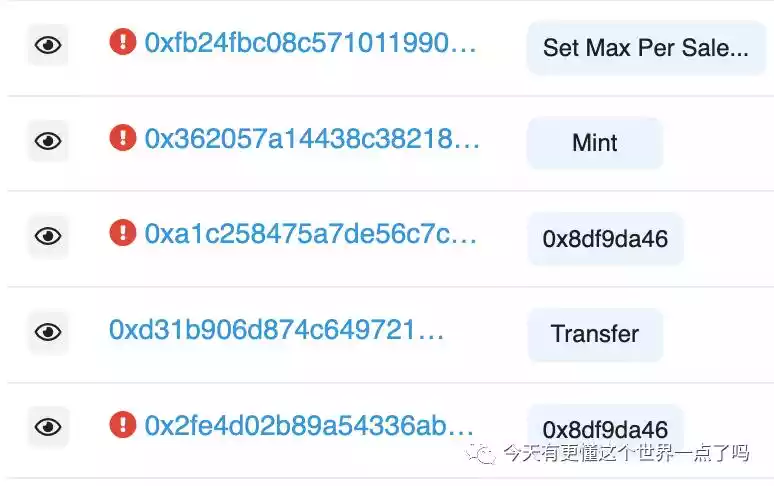

这几位字符就代表着你调用的这个合约函数的编码,每个函数会有一个自己的编码。 我们打开一个合约的交易记录,你会看到调用的方法中有的是如 mint、transfer 这种可以理解的文字,有的是 0x 开头的编码,因为 mint、transfer 这种操作函数是非常标准的,所以 etherscan 自动帮你把它们的编码翻译成了文字,但是有的函数是项目方自己开发的,所以只显示其原始编码。

我们在测试网试一下使用这种方式和合约直接进行交互的流程,我找到了之前部署的一套合约,然后点击进入已经完成的 mint 交易详情中。

然后拉到最下面复制当时的 input data。

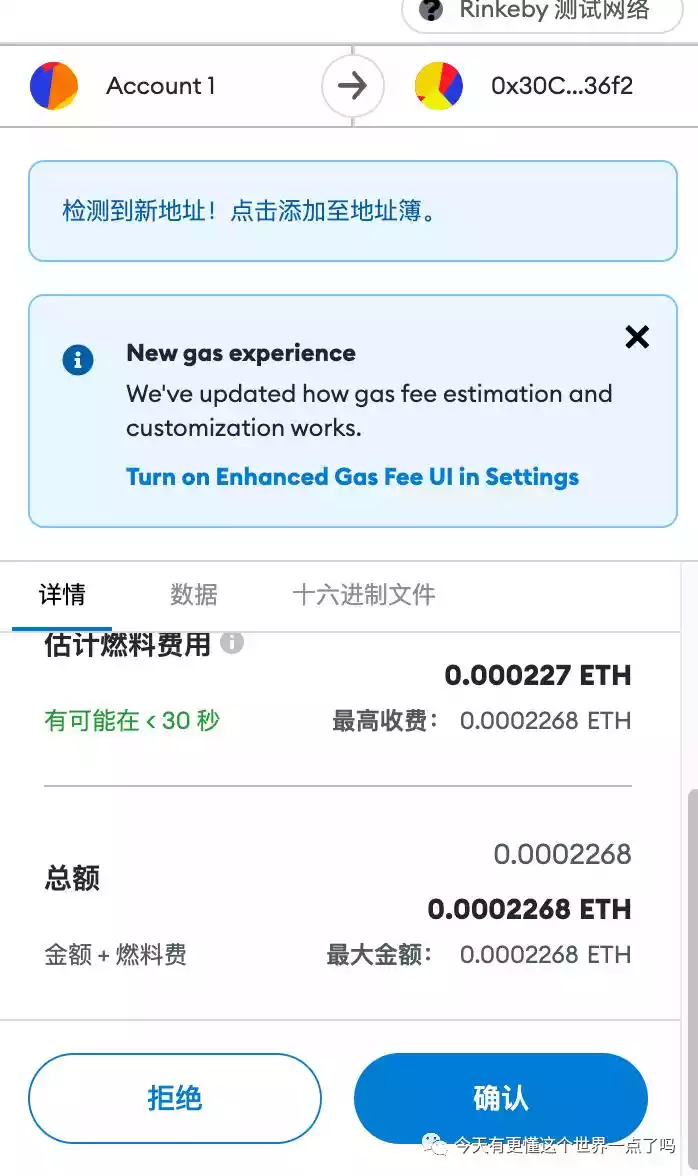

将合约地址填写进入后,并粘贴我刚才复制的 input data,点击下一步。

然后到了缴纳 gas 费的步骤。

我们可以点击数据看一下,果然这里功能类型是 Mint,没错就是 mint 函数,说明我们成功的用之前的 16 进制 input data 调用到了合约。

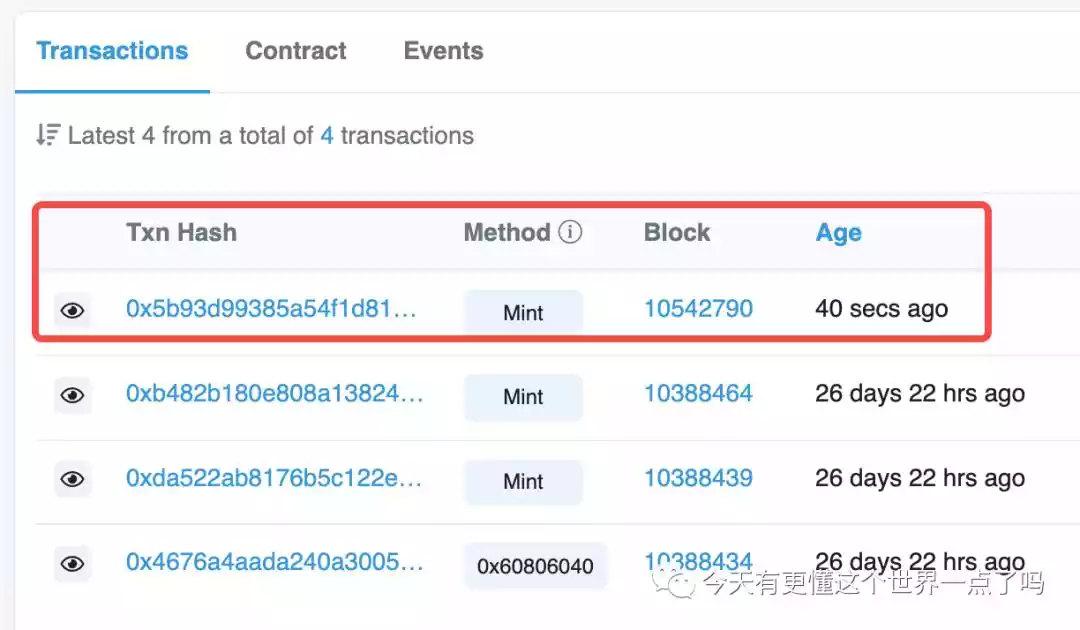

然后点击确认缴纳 gas 费,到 etherscan 上看一下,成功了!

好了到这里我们已经很清楚的知道用已经存在的交易的 16 进制数据可以原模原样的执行一次合约函数。 我们刚才讲到这次问题出现的原因第二点是合约校验白名单出现了漏洞。这个漏洞给了科学家用 16 进制手段薅到到机会。 接下来我们看合约 mint 到底有什么问题,看过我之前的文章的读者应该都清楚,在 mint 时一般都会经过几层校验,主要包括是否开启 mint 校验、数量校验、白名单校验等,如下图 NBA 的 mint 合约所示,它有三层校验: batchNumber 是用来校验第几批 mint,这个不是我们今天要讲的重点可以先略过。 重点是第二层的白名单校验和第三层的 mint 数量校验。

重点来了,第二层校验用到了一个叫 verify 的函数,传入了一个 info 参数,这是用来校验当前用户是否在白名单,问题就是出在了这里。 在解释白名单校验的问题之前,我们有必要先了解一下常见的 2 种白名单校验方式,在 NFT 行业初期,那时候很多项目的白名单都是一个个的录入的,然后在 mint 时校验一下当前用户的地址是否能够匹配到白名单,每录入一个都要缴纳一次 gas 费,成本投入极高,我周围就有人仅录入白名单就花费了数万美金。 逐渐的有人意识到这种方法又贵又笨,于是采取了一种技术难度较高但更节省 gas 费的方式如梅克尔树这种加密签名验证,它的原理就是将白名单不要存储在链上合约中,而是放在链下由项目方自己保管,当用户在官网 mint 时根据用户的钱包地址用算法生成一个签名,NBA 这次使用的就是加密签名方式的校验。 具体的加密原理和代码实现方式讲起来就太复杂了先略过,感兴趣的可以自己去学习椭圆加密算法、梅克尔树这些内容。我们先了解原理即可,我们现在只需要知道这个验证的方法是需要输入一个钱包地址,校验该地址是否存在于白名单,如果存在则返回一个签名。 这时候你可能会隐约觉得有问题,既然校验的方式是输入地址返回结果,那我如果用刚才说的 16 进制交互的方法,我把白名单用户已经执行的交易 16 进制数据输入进去,不就可以完成「白名单 mint」了吗,这就相当于是指纹识别开门,你把有权限人的手指头剁下来放在识别机上也一样可以进门(有点残忍)。 这里有个问题是如果项目方又多加了一层校验比如 mint 者地址和校验白名单地址必须是一样的,即你解锁的手指头和进门的人必须得是一体的,这个漏洞也就堵住了,可偏偏 NBA 还就没有堵住。 我们再回顾一下代码,先用 msg.sender 获取了当前执行合约的用户地址,在最终执行 mint 时传入的是这个地址。

而在 mint 前校验的是传入一个叫 info 的参数,这个 info 的参数里面包含的地址是官网获取到操作官网用户的地址后传进来的。

明白问题所在了吗?有白名单的张三在官网点了 mint,官网把张三的地址传入了 info 后给到合约校验通过,然后合约再执行 mint 时再获取一遍当前正在执行的张三地址,把 NFT 转给他,但是!但是没有去判断此张三是否为彼张三呀!他没有去校验这两个地址是否为同一个。 所以我完全可以先找到张三的交易记录,然后把他的 16 进制复制粘贴到钱包里执行交易,这时候在校验白名单时用的是张三的地址,所以会校验通过,但是 mint 时用的是我的地址,因为是我正在和合约进行交互。 破案了!精不精彩!我把张三的手指头砍下来进到了金库! 我们看一下规规矩矩用白名单 mint 的用户他们的 16 进制长什么样,可以看到这个地址他 mint 了 1 个 NFT 成功了。

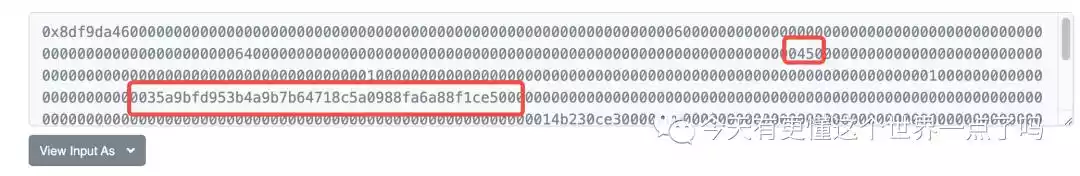

然后我们看一下 16 进制,有两个关键点,数字 1 代表着他 mint 了 1 个,下面的地址就是他自己的地址,对上了。

我们再看一个昨天传遍科学家圈的一次撸了 69 个的巨能撸干了点啥,以下为他的地址和 mint 的 100 个 NFT。

我们来看一下他的 16 进制都是什么,先看到 45,这是什么意思呢?这不是代表着数量吗?可不是 1 也不是 64 呀,因为 16 进制的 45 转为 10 进制就是 69,所以这位巨能撸把 1 改成了 45 从而撸撸 69 个。

你会疑惑不是说有限制每人只能 1 个吗?这里就又是个漏洞,我们看到代码确实有限制,mint 时你的持有量不能超过 1,但是我 mint 的时候是 0 呀,我 mint 一万个这个限制也管不住我.... 不知道这个合约工程师在想啥。

接下来我们回到 16 进制数据,看那个合约地址,你会发现和巨能撸的对不上,说明巨能撸是把他的手指头砍下来解锁了,我们来看看是哪个倒霉蛋。 进入他的地址看到这小子也挺有钱账上躺着 30 个以太,被撸了也不算亏。

然后看到他的交易记录确实在昨晚 mint 了一个 NBA,看来巨能撸就是拿着他的 16 进制开锁的。

这应该是我写过最精彩的一篇文章,犹如破案一般层层抽丝剥茧为大家讲清楚了科学家是怎么把羊毛薅干净的,也是我写过最累的一篇,耗时整整 5 个小时,写作不易,如果对你有用麻烦大家多转发扩散哈。 我之前的文章中多次强调,Web3 的世界因为其开源性使得作恶空间很多,当然科学家的行为是否是作恶有待商榷,但是作为项目方一定是有责任保障自己用户利益的,需要对技术有敬畏之心,代码 review 一定要严谨。 大家可以关注我的公众号《今天有更懂这个世界一点了吗》查阅往期文章,与我进行更深度的交流探讨,也可以关注我的推特:jason_chen998 原文链接 —- 编译者/作者:区块律动BlockBeat 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

深度解析:NBA的16进制合约漏洞是怎么被科学家利用的?

2022-04-22 区块律动BlockBeat 来源:区块链网络

LOADING...

相关阅读:

- 中国NFT侵权第一案背后:BigverseNFT最高挂售20亿元2022-04-22

- 剖析 CC0 NFT,看艺术是如何得到彻底解放的2022-04-22

- 融资新闻 | 音乐 NFT 平台 LimeWire 完成 1000 万美元融资,Kraken Ventures 等领2022-04-22

- 漫谈数字艺术的边界与未来:向原来艺术体制发起冲锋的时代已经到来2022-04-22

- 深度解析:NBA的16进制合约漏洞是怎么被科学家薅秃噜皮的?2022-04-21