— 撰文 |大掌柜 当我们收到心心念念的硬件钱包,应该如何辨别真伪,以防供应链攻击,被黑客植入留有后门的固件? 供应链攻击是影响硬件钱包安全性的主要威胁之一。从下单到我们收到包裹的这段物流环节,不可控因素非常之多,供应链攻击就是利用物流环节中的漏洞。 首先,掌柜给到大家两个建议,所有硬件钱包通用: 不要从非官方渠道购入硬件钱包,如..闲..鱼..等; 收到硬件钱包后,先不要急于拆开,仔细检查包装是否有被拆过。 与其他竞品一样,Cobo金库设计有防篡改包装---防拆贴纸,我们拿到钱包的第一步就是检查防拆贴纸是否有被撕掉过的痕迹。 但是,防篡改包装只是增加攻击成本的手段,不足以完全防住供应链攻击,因为防篡改包装是可以被仿造的,防拆贴纸经过特殊处理(如热风枪烘烤后撕下),也可能不会留下攻击痕迹。所以,Cobo金库在初始设置之前,添加了官网验证步骤,如果设备被篡改,将无法通过官网验证。 官网验证原理 用户开始设置Cobo金库前,设备会提示用户进行官网验证。与比特币技术相同,Cobo金库的官网验证也采用了非对称加密算法,可以实现机密信息的交换和验证。

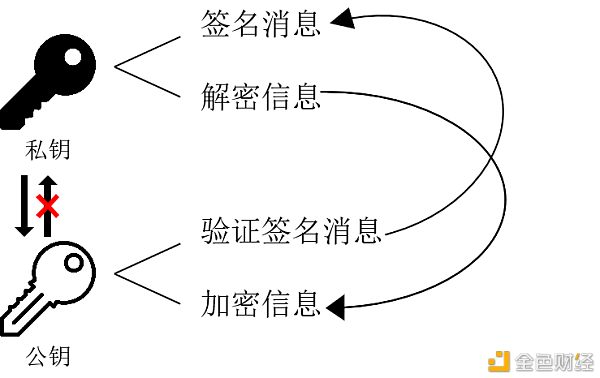

非对称加密算法需要两个密钥:一个私钥与一个公钥(两者是一一对应关系,我们称之为“密钥对”)。私钥可用于签名和解密公钥加密的信息,公钥可用于验证私钥的签名和加密信息。由于公钥是私钥通过不可逆算法派生的,仅持有公钥无法反推私钥,所以我们通常将公钥信息公开,供验证使用。

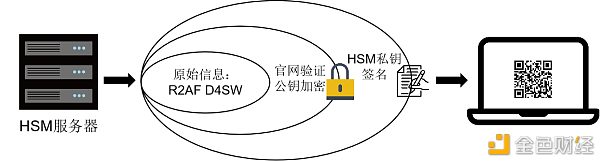

在生产环节中,我们在每台Cobo金库的安全芯片内都预录入了一对专门用于官网验证的密钥对,这对官网验证密钥对和安全芯片通过物理震荡环生成的真随机钱包私钥无关。 Cobo金库官网验证页面的后端是由HSM(Hardware Security Module)服务器操作,HSM是由AWS(Amazon Web Servce,也就是大名鼎鼎的亚马逊云服务。AWS是云服务的鼻祖,相比于大家耳熟能详的阿里云,亚马逊云的诞生,早了足足九年)提供的高度安全加密服务。HSM服务器中同样有一对密钥对,还同时保存了金库官网验证密钥对中的公钥;金库的安全芯片保存了官网验证密钥对的同时,也保存了HSM服务器密钥对的公钥。如下图所示:

用户进行官网验证时,金库设备会要求用户使用金库扫描官网展示的二维码。这个二维码的原始信息是一串随机生成的8位字符,先经过金库的官网验证公钥加密,再加上HSM私钥签名,展示成二维码形式供金库扫描。

金库扫描官网验证二维码获得加密信息后,会先用HSM公钥验证签名,这一步可以验证用户确实是通过Cobo官网进行官网验证的,而不是钓鱼网站;再用官网验证私钥进行解密,得到原始信息(8位字符)。

将Cobo金库解析的数据输入到官网进行【验证】,HSM系统会将我们输入的信息与原始数据进行比对,数据一致就会提示验证成功。如果验证失败,就意味着用户手中的金库已经被篡改过(替换安全芯片或者修改固件文件,甚至整个硬件钱包都是伪造的),建议立即停止使用。

黑客需要做到什么程度才能逃过官网验证这一关? 黑客需要同时攻破我们的HMS服务器和金库设备的安全芯片。Cobo使用的HSM服务器是由AWS(亚马逊云)提供的安全加密服务,在我们评估的所有同类服务供应商中是安全性最高的。而且,众所周知,安全芯片被攻击的难度也非常大,因此黑客很难同时破坏两者。所以,Cobo金库的官网验证步骤是可以有效预防供应链攻击的。 Cobo金库旗舰版和专业版还增加了拆机自毁机制,试图打开金库并篡改内部组件时,会触发自毁机制,安全芯片内的敏感信息将全部自动擦除,设备也将无法继续使用。 —- 编译者/作者:Cobo钱包 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

硬件钱包如何辨别真伪防止被调包

2020-04-02 Cobo钱包 来源:区块链网络

- 上一篇:左侧交易和右侧交易如何选择?

- 下一篇:最佳奖励现已在BitPanda直播

LOADING...

相关阅读:

- 行情分析丨美股想要带崩全场,但12岁的比特币不服气2020-10-31

- OKEx不确定性使比特币折价交易2020-10-31

- 华为的Mate 40是首款支持中国数字人民币硬件钱包的智能手机2020-10-30

- 交易所靠不住,钱包也不一定靠谱,只能自己动手做一个冷钱包,试了2020-10-30

- OKEx否认有关钱包控制的说法迅速蔓延2020-10-29