比特币黄金(BTG)加密货币是由于2017年10月比特币硬分叉而出现的,其市值约为1.1亿美元,被列入前40大数字资产。然而,在其相对较短的历史中,BTG设法度过了许多戏剧性的时刻,包括几次51%的攻击。 通常基于工作量证明(PoW)算法,针对其他加密货币定期进行此类攻击,这些攻击通常导致硬币花费双倍,这不仅危害网络的存在,而且危害用户的手段。但是,最近由麻省理工学院(MIT)的数字货币实验室的研究人员发现,这种攻击不仅可以成功抵抗,而且可以反击。 这就是James Lovejoy,Dan Frost和Neha Narula所暗示的,发生在2月的比特币黄金网络上。他们的文章经过改编,描述了所发生的事件和所得出的结论,如下所示。 使用工作量证明算法的比特币和其他加密货币的经济安全性取决于重写区块链中条目的成本。如果51%的攻击在经济上是可行的,则攻击者可以向受害者发送交易,开始攻击,然后以相同的硬币倍增花钱。中本聪(Satoshi Nakamoto)认为不会发生这种情况,因为大多数矿工诚实地遵守协议的规则比攻击作为其收入来源的网络更有利可图。 最近发表的工作表明,攻击硬币的成本差异很大。它取决于诸如哈希率,对代币价格的影响以及所需重组深度的因素。在某些情况下,甚至可以免费进行攻击。 截至2020年3月,比特币矿工(BTC)在设备上进行了大量投资,并不希望租赁大量容量,这使得攻击成本相当高。但是,对于某些硬币,现有的租金哈希率足以进行有效的攻击。买卖双方可以通过诸如NiceHash之类的哈希率市场找到彼此。 人们普遍认为,存在哈希容量租赁市场的低哈希硬币由于会遭受51%的廉价攻击而不能被认为是安全的。 在最近完成的题为“双重支出的反击”的工作中,我们讨论了一种使用PoW算法防止脆弱硬币遭受51%攻击的策略:受害者可以进行反击。受害者在攻击过程中租用哈希值并捕获攻击者的链的能力可以完全消除它。 为此,我们假设以下情况:(1)受害人遭受了中等程度的声誉损失,攻击者无需为此负担(例如,交易所可能遭受声誉损失,但匿名攻击者则没有这种损失),并且(2)攻击的净成本随着时间的推移而增加(例如,代币的价值下降或散列率的租用成本增加)。 在撰写本文时,我们还没有证据表明现实世界中存在双重支出造成的反击,但是,我们相信我们最近可以在Bitcoin Gold网络上观察到它们。

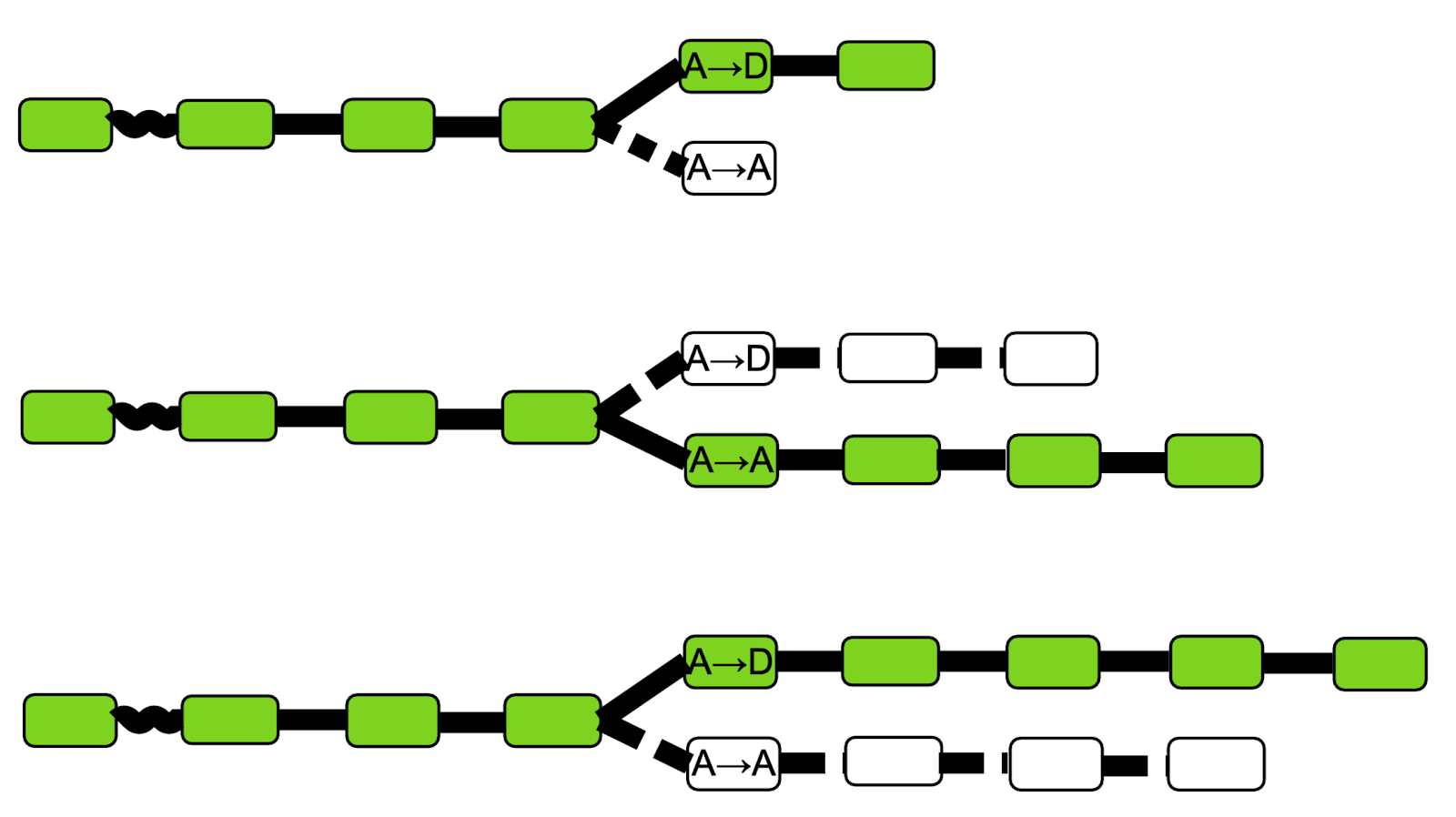

该图显示了报复性罢工的三个阶段。当前的规范公共链以绿色突出显示,哈希率较低的链为白色。在第一阶段,显示了51%攻击的开始,攻击者A将交易发送到受保护的D,同时同时处理使原始交易无效的替代链。在第二阶段,显示了双重浪费-攻击者的链条变得最“沉重”。第三阶段显示了来自D的反攻结果,在此期间,在原始链中进行挖掘时,它捕获了属于A的链。 在2019年6月,我们推出了重组追踪器,可追踪23种最受欢迎??的PoW区块链。迄今为止,我们已经在Expanse,Vertcoin,Litecoin Cash,Bitcoin Gold,Verge和Hanacoin网络中观察到40个深度至少六个区块的重组案例。 比特币黄金网络中的重组和反击 比特币黄金使用与比特币不同的共识机制:代替SHA256,使用了可抵抗ASIC设备上的挖矿的ZHash算法。与比特币的另一个区别是复杂度的重新计算在每个块之后进行。 比特币黄金网络已遭受多次双重支出攻击。其中最大的一次是在2018年5月举行的,因此,有388,000 BTG被盗(当时约1800万美元)。 2020年1月和2020年2月,发动了新的攻击。从1月23日到2月5日,我们的跟踪器发现了8个网络重组,在4个案例中,总支出为12,858 BTG(在撰写本文时约为150,000美元),是双重支出。这些重组的摘要可以在此处查看,跟踪器数据(包括重组和反击)可以在此处获得。 2月,我们观察到了可能的报复。这一切都是从典型的攻击开始的,在这种攻击中,发生了交易的双重浪费,但是,这种双重浪费随后被取消了,原来的交易又变得有效了。 2月8日,攻击者和反击在2.5小时内四次交换了这样的打击。原始链最终得以恢复,并且两次浪费均未成功。 2月9日至11日,我们观察到一次反击:攻击者进行了重组,防御者进行了一次反击,恢复了原始链。 2月8日交换打击时,争夺是针对交易757和d5f,攻击者将其替换为交易50d和f38。从AbC和AYP总共窃取了4,390 BTG(约合$ 44,000),并将其发送到GVe和GYz。上一次重组是23个区块,相当于290 BTG(300美元)的形式,是对矿工的奖励,或者是攻击中获得的双倍支出的7%。 两种时间戳攻击的详细信息都可以在此处和此处获得。 哈希来自哪里? 我们没有可靠的证据表明在上述任何重组案例中,哈希都是在Nicehash上获得的。这种不确定性与BTG网络中的价格大幅上涨和可承受的哈希率有关,即使没有攻击也可以观察到。这与他们在最近的Vertcoin(VTC)双重支出网络攻击中对Lyra2REv3的Nicehash市场的观察结果有所不同-然后,我们清楚地看到了攻击期间的电价上涨,并在其完成后恢复了基准价。 就BTG而言,可用哈希率及其价格的跳跃频率很难与我们在攻击过程中观察到的跳跃相关联。尽管如此,市场上有足够的ZHash能力在这些事件期间进行攻击,与记录的重组案例相吻合的哈希跳跃也是如此。

在这些重组中,Nicehash的产能市场。红色表示重组时间。 攻击理论 我们看到的与攻击者使当前链中具有最高哈希率的块无效,迫使节点在哈希率较低的链中工作的情况一致。这可以通过在Bitcoin Core节点中调用一个简单的命令来完成,这意味着不必编写新代码来进行攻击。 例如,攻击者可以执行以下操作: 使用Bitcoin Core节点发送付款并等待其包含在区块中。 在事务所在的原始链中调用invalidateblock命令(海拔高度为619935)。 断开节点与网络的连接,并清除内存池以删除现有事务。 对钱包进行重新扫描,以再次能够花费在原始交易中使用的输出上,并使用在新方向上花费相同的输出来创建新交易。 像往常一样继续挖掘,直到其链的哈希值高于原始链的能力为止,然后重新连接到网络以将其他链通知其他节点。防御者只需要通过两次花费的交易就可以在攻击者的区块上调用invalidateblock命令,这将导致攻击者的节点继续在原始链中进行挖掘,从而拒绝重新组织到攻击者的链中。 在上述情况下,攻击者一旦看到反击,就有可能停止攻击。也许攻击者意识到,如果对方有机会保卫自己,这场比赛就不值钱了。在几乎所有街区,GSsjeTZ都充当防御者,直到2月1日和反击之后才使用其地址。 不能排除这不是故意的报复性罢工。有关发生的情况的其他可能解释包括: 测试中。可以在软件测试期间模拟反击。可能是证券交易所,商人或开发人员,它们为进行自动重组创建了自动反击的基础结构。这可以解释2月6日袭击期间双重支出失败的原因。 矿工之战。可能是矿工的相互攻击,试图窃取然后恢复找到的区块的奖励。在2月6日的攻击中失败的双重浪费也支持了这一理论。 网络共享。无法排除网络中暂时重复分离的可能性,因此,两个矿工同时在两个单独的链中工作。 软件错误。参加这些活动的矿工还可能使用了软件,其中的一个错误导致一个事实,即一段时间以来,他们使用较短的链,或者不小心调用了invalidateblock命令。 随机性。另一可能性-两名大型矿工同时发现区块,面临概率分离。但是,这似乎不太可能,因为时间戳不显示此标记,并且最深层的重组是23个块。 结论 哈希率租赁市场的深度不断增长,可能会损害基于工作量证明算法的加密货币的安全性。同时,反击能力可以阻止攻击者采取任何行动。如果这种功率平衡足以保护电路,则会导致需要多少功率来防止攻击的问题。 在这里,我们只是在谈论理性的攻击者-意图破坏链条而进行破坏活动的攻击者可能会忽略金钱损失,这给他带来了好处。在这些情况下,很可能只有极高的攻击成本才能阻止此类攻击者。 订阅Forklog Facebook新闻!

—- 原文链接:https://forklog.com/kontrataka-majnerov-issledovateli-mit-rasskazali-kak-v-seti-bitcoin-gold-byli-otrazheny-ataki-51/ 原文作者:Андрей А 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

矿工的反攻-麻省理工学院的研究人员告诉我们,比特币黄金网络如何反映出5

2020-03-18 wanbizu AI 来源:区块链网络

LOADING...

相关阅读:

- 基于区块链的IP保护应用获得投资2020-08-03

- 比特币采矿:本周精选新闻2020-08-03

- 卡尔达诺凭借雪莱硬叉赢得了权力下放2020-08-03

- 波卡周报 | DOT 转账功能将于下周二进入执行阶段2020-08-03

- Filecoin怎么解决数据合规的问题?2020-08-02