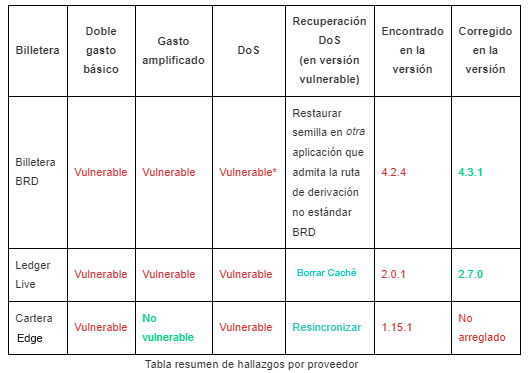

ZenGo加密货币产品组合的开发人员于7月2日星期四透露了一个漏洞,使多个比特币钱包遭受双重支出攻击。 这是因为投资组合反映了由于未确认的交易而导致的余额增加,而在取消交易时并没有减少。 ZenGo在其报告中指出,这是一组称为“ BigSpender”的漏洞,并会影响知名的比特币钱包,其中提到了Ledger Live,BRD和Edge。 报告指出,这些漏洞“可能使用户遭受双重和多重支出攻击(因此被称为BigSpender),并有可能阻止他们支出余额。” 双重消费的风险 ZenGO指出,BigSpender利用的主要漏洞是易受攻击的钱包没有准备好可以通过按费用替换(RBF)功能取消交易的选项-在下面解释-并暗含地假设它将最终得到确认。 失败的后果之一是,投资组合余额随未经确认的传入交易而增加。 即使取消交易,取消也不会反映在脆弱的投资组合中,并且余额会错误地增加。 利用此漏洞,潜在的攻击者可以以最小的佣金向潜在的受害者发送交易,以延迟确认。 他们会要求商品或服务以换取已发送的资金,并立即取消交易。 脆弱的投资组合不会根据注销要求退还余额,这将反映出比实际价值更高的价值。 如果交易的接收者交付了相应的产品,由于其投资组合的失败,该产品将被盗而没有警告。 取消交易 为了使攻击者可以取消交易,它以最少的佣金发送该交易并将其标记为可替换。 第一个条件保证所述交易需要时间来确认,而第二个条件则允许第一笔交易被另一笔发送相同钱币但手续费更高的交易代替,以加快其确认速度。 借助按费用替换或RBF协议,可以使用此方法。 攻击者将与潜在受害者的钱包不同的另一个地址作为第二笔交易的输出。确认后,将取消发送的第一笔交易。 使用RBF,资金将被发送到与原始地址不同的地址,但这是在攻击者的控制之下。 ZenGo说,钱包开发人员和用户都需要确保自己的钱包能够正确处理RBF交易。 用户必须在交付任何产品或服务之前确认交易已确认,而开发人员必须确保待定交易不会在确认交易前增加资产组合的余额。 其他形式的攻击 攻击的第二种方式是,重复人为地增加反映脆弱资产组合的余额,并能够索要更多商品或服务。 攻击者可能在产品上花费10美元,而余额达到1000美元。 即使受害人意识到他们受到攻击并且不提供任何产品以换取据称收到的资金,他们仍然可能是受害人的受害者。第三类攻击,类似于拒绝服务。 在这种情况下,由于投资组合的余额有误,因此它将在某些操作中失败,例如,在“发送所有资金”功能中。当投资组合试图从不存在的交易中提取资金时,也会出现故障。ZenGo报告。 免受攻击 作为一种保护和缓解措施,ZenGo建议用户仅使用能够正确处理带有RBF标记的交易的钱包,也就是说,在确认之前不要反映余额。 如果使用易受攻击的钱包,则用户必须在提供任何商品或服务之前在区块浏览器中验证交易已被确认。 就开发人员而言,他们必须验证其与RBF进行取消和交易有关的应用程序的行为。 纠正措施可能是将待处理的交易与已确认的交易分开放置,而不在一切正常之前将其添加到总余额中。 如果交易被取消,这应该反映在用户的交易历史中。 为了帮助解决方案,ZenGo在其GitHub上为开发人员提供了一个工具。 下表详细列出了三种攻击的漏洞组合以及修复该漏洞的新版本。

从表中可以看出,BRD和Ledger Live钱包具有新版本,可以解决检测到的故障,而边缘产品组合继续存在基本漏洞,尽管它正在纠正中。 建议用户升级到最新版本,以保护自己免受漏洞侵害。 CryptoNews报道,去年12月,Kraken安全实验室团队在KeepKey加密货币冷钱包中发现了一个严重漏洞,仅通过物理访问该钱包约15分钟即可使他们开采种子。 Kraken Security Labs分析师指出,要确定该漏洞,进行了电压故障攻击或电压故障,他们设法通过该故障提取了加密的种子。

—- 原文链接:https://www.criptonoticias.com/seguridad-bitcoin/vulnerabilidad-carteras-bitcoin-usuarios-ataques-doble-gasto/ 原文作者:globalcryptopress 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

比特币钱包漏洞使用户遭受双重支出攻击

2020-07-03 wanbizu AI 来源:区块链网络

LOADING...

相关阅读:

- ETH2.0或将推迟ETH行情领涨现状是否会影响?牛市会受阻吗?2020-08-02

- AMPL 流动资金恢复4500万美元,持币地址到1.9万,越折腾越牛逼2020-08-02

- ETTH又双叒叕大涨了,彻底疯了!但老铁你千万别疯,稳不住就完了!2020-08-02

- 【链得得早报】俄罗斯总统普京签署法律以监管数字资产和加密货币2020-08-02

- 以太坊正在为超过400美元的价格做准备; 这就是将其推向更高的原因2020-08-02

当前的BRD和Ledger Live更新已经纠正了所报告的漏洞。 资料来源:ZenGo

当前的BRD和Ledger Live更新已经纠正了所报告的漏洞。 资料来源:ZenGo