等保2.0对于网络安全领域具有重大意义,作为工作在网络安全第一线的队伍,蔷薇灵动微隔离就等保2.0的具体技术要求做一些细致分析。 业界普遍关注到,新的技术标准增加了对云计算等新业务场景的要求,但是事实上,等保2.0在基础技术要求部分也做了相当大的调整,可以说是在整个安全管理理念上做出了非常深刻的变革。 等保2.0变革导致三大“天坑” 白名单机制 “8.1.2.4?访问控制 a)?应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信;” 在等保1.0中,关于网络安全访问控制部分,只是提出了要设置访问控制设备,并能提供状态检测能力和部分应用检测能力。但是并没有明确提出是否应用白名单机制进行访问控制,而在等保2.0里面,则是非常明确的提出,访问控制应该使用白名单机制! 这无疑是个“大坑”,因为要求广大安全管理者必须理解业务,并根据业务去设置白名单策略。作为安全老兵,蔷薇灵动深深知道这对于安全管理者的压力有多大,一个不慎就会阻断业务,然后就是铺天盖地的电话质询与事后问责。 东西向防御 “8.1.2.5?入侵防范 b)?应在关键网络节点处检测、防止或限制从内部发起的网络攻击行为” 在等保1.0的入侵防范部分,要求的是在边界处进行对指定类型的攻击进行防御,虽然并没有强调防内还是防外,但是从上下文的角度分析,当时的规范编写者考虑的是防范外来的攻击,这一点从其部署位置就能看得出来,边界上的防御,在传统的的理解上防的是边界以外的威胁。然而,在等保2.0中,则明确提出要进行对内部威胁的防御,也就是我们业界常说的东西向防御。 说东西向防御是个大坑,可以从三个角度分析: 首先,这是由网络结构决定的,一般来说南北向安全都能找到一个叫做网关的地方,我们只要将安全产品部署在网关的位置就能起到一夫当关的作用。然而东西向安全则不同,我们很难找到一个关键路径,让所有的内部流量都会经过这里。 其次这也是由网络规模决定的,南北向安全不管内部有多大,网关就是一个,基本不受网络规模的影响,而东西向安全则和网络规模有很大关系,50台服务器的数据中心和500台服务器的数据中心将是完全不同的挑战。 而云计算,则更加让这个大坑显得深不见底。首先,当代数据中心规模都极其巨大,再加上容器技术带来的节点数激增,使得云内的东西向安全已经成为了一个禁区。另一方面,由于云计算普遍采用了虚拟化技术,这意味着只有虚拟化安全产品才可能在云内得以部署,然而虚拟化的安全产品(主要是防火墙)?普遍对云基础架构有着很强的依赖关系,比如国内发布的几款虚拟化东西向防火墙基本上都只支持少数几个指定的虚拟化架构,这使得云用户(尤其是自己开发云系统的私有云用户)很难找到能用的安全产品。而另一方面,虚拟化防火墙毕竟还是防火墙,并没有彻底解决我们前面提到的那个关于关键路径的问题,为了解决对东西向流量进行全覆盖,目前的东西向防火墙普遍要求很高的部署密度(每台宿主机一个),而与此同时,东西向墙的开销却并不低(2核2g是基础配置),这无疑使得在云内东西部署向安全产品变的难上加难。 当东西向遇到白名单 白名单是个大坑,东西向也是个大坑,而当东西向遇到白名单,这个坑就是一个史诗级别的天坑了。因为,一旦把场景切换到了内部,你就会发现数不胜数的私有协议和应用,没有人了解他们的网络特性,也没有人准确的知道究竟有多少这样的私有化应用在内部。 微隔离解决“天坑”方案 蔷薇灵动在业界以微隔离技术著称,而微隔离技术本身就是一种防范内部威胁的有效技术。围绕这个技术,蔷薇灵动提出了一个四步走的方法论,供大家参考:

微隔离方法论 学习 白名单问题的核心难点在于了解有哪些业务是你所允许的,如前所述,这个问题在东西向是非常难搞清楚的一个问题。解决之道就在于你需要微隔离,来提供一个自己学习的可视化平台!

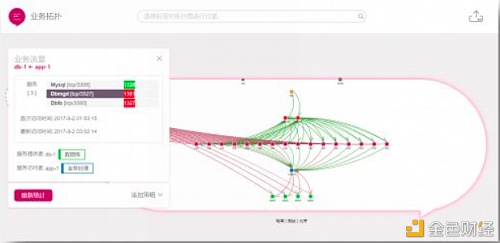

微隔离业务拓扑 如图所示,我们通过在每个工作节点上部署流量收集器,再通过一个复杂的计算引擎,就可以绘制出一个完整的内部业务拓扑图。这张图的核心价值在于回答了哪些节点之间有关系,以及这个关系具体是什么样的! 这样一张微隔离业务拓扑图是我们创建东西向白名单策略的依据。 梳理 蔷薇灵动微隔离提供了一整套的交互式策略设计方法,通过点击图中的线和点,管理员可以非常方便的设计出内网安全策略,因为这个策略是基于真实的业务拓扑设计出来的,因此可以保证策略的有效性和完整性。 验证 为了避免策略破坏业务,蔷薇灵动微隔离将策略分为测试状态和防护状态。在测试状态中,策略并没有真实的部署在节点上,而是通过模拟的形式进行策略计算,并将可能的结果展现出来。我们推荐用户在完成策略梳理后,至少进行两个星期的策略验证,以确保策略不会破坏业务。 监测 一旦完成了策略验证,就可以将策略转为防护状态,在防护过程中,蔷薇灵动微隔离将会持续记录东西向访问,以作为必要时的溯源工具,同时对一切网络访问阻断进行记录,以用于对内部威胁进行分析 蔷薇灵动微隔离的优势 最强业务学习工具 蔷薇灵动微隔离的东西向业务拓扑图是目前业界最好的东西向流量分析工具,即使你只使用这一个功能,也足以把你的东西向安全之旅缩短90%的时间。 交互式策略创建,与自适应策略管理 蔷薇灵动的微隔离策略管理语言独树一帜,创建过程完全是交互式的,而且是面向业务标签(而非具体ip)来设计策略,这样一来将策略总数下降了90%的同时,还具备自适应策略调整能力 基础架构无关 由于蔷薇灵动的微隔离采用了主机安全软件的形式,因此可以工作在物理机,虚拟机,公有云,私有云,混合云乃至容器环境下,是的用户可以建立起一个多业务架构下的统一安全管理平台,并且不会对未来的基础架构调整造成限制。 极低的开销 蔷薇灵动微隔离方案,是目前已知的开销最低的一套方案,从部署上看,一键安装。几百个节点两天搞定。从运行上看,系统开销不超过0.2%,远超业界其他方案。从方案结构上看,方案在流量的正常路径上进行安全处理,不涉及任何的引流和重定向,对业务完全无影响。 —- 编译者/作者:每日观察 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

细说微隔离解决等保2.0三大“天坑”的最佳技术实践

2021-03-23 每日观察 来源:区块链网络

LOADING...

相关阅读:

- 3月22日走势分析及量化策略2021-03-23

- 老赵币圈:3/23凌晨ETH行情分析与操作策略2021-03-23

- 3.20比特币晚间给出的策略抵达第一止盈点2021-03-20

- 辉神解币:3.20以太坊白盘多单止盈提醒2021-03-20

- 洛逸说币3.20BTC止盈提醒成功斩获1200点2021-03-20